Technical documentation

发布日期:2022-04-20 浏览次数:4277 来源:崔志鹏

BGP怎么做认证-HCIE Datacom技术学习考试分享-WOLF-LAB

官方微信同电话:17316362402,可加HCIE Datacom学习群

WOLF-LAB沃尔夫提供HCIP培训免费基础课学习视频+资料+模拟器,联系客服获取

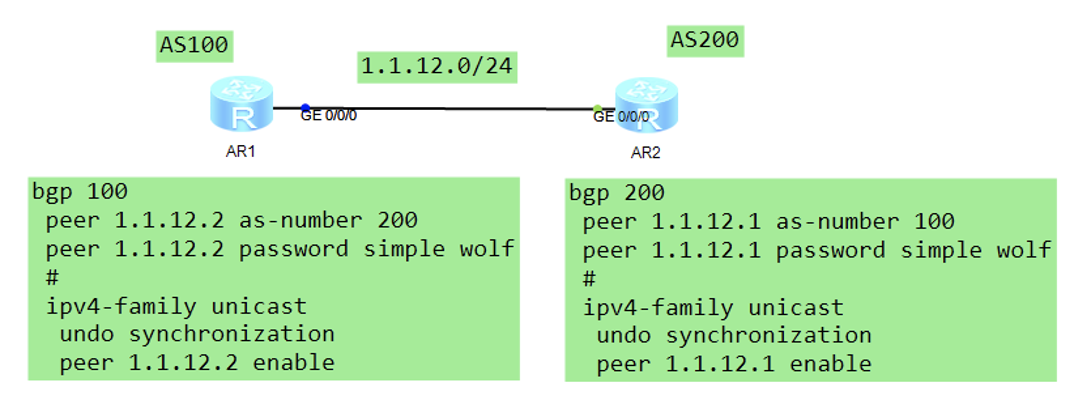

MD5认证:

1、BGP没有明文认证;

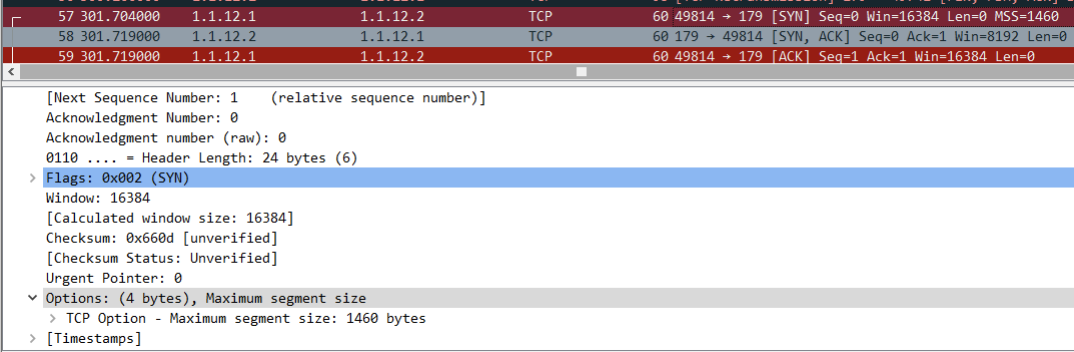

2、BGP认证信息放到TCP报文中的option字段携带; //这里的TCP报文指的是传输层TCP头部信息,无论是三次握手的报文还是后续的BGP报文在TCP的头部里面都会携带认证信息

3、BGP MD5认证与BGP Keychain认证互斥,不能针对一个对等体即做MD5认证又用keychain认证;

4、认证不通过卡在connect状态,因为认证放在TCP头部,收到对等体发过来的BGP报文,我在传输层就发现认证失败了,不会交给上层BGP处理,也不会给对等体做任何回复,对等体会重传TCP连接请求;

认证之前:

认证之后:

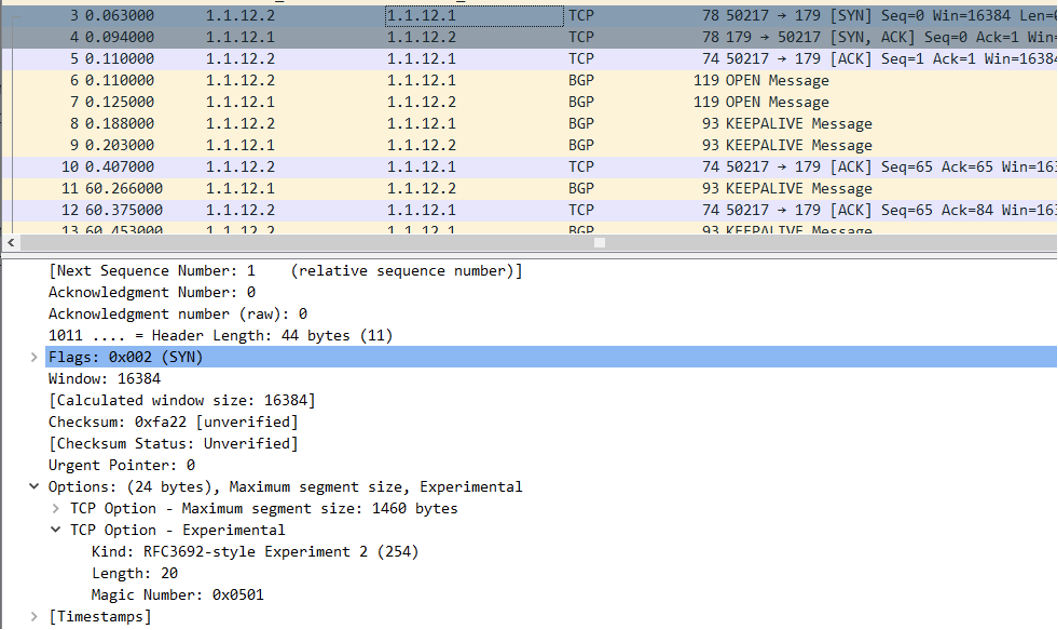

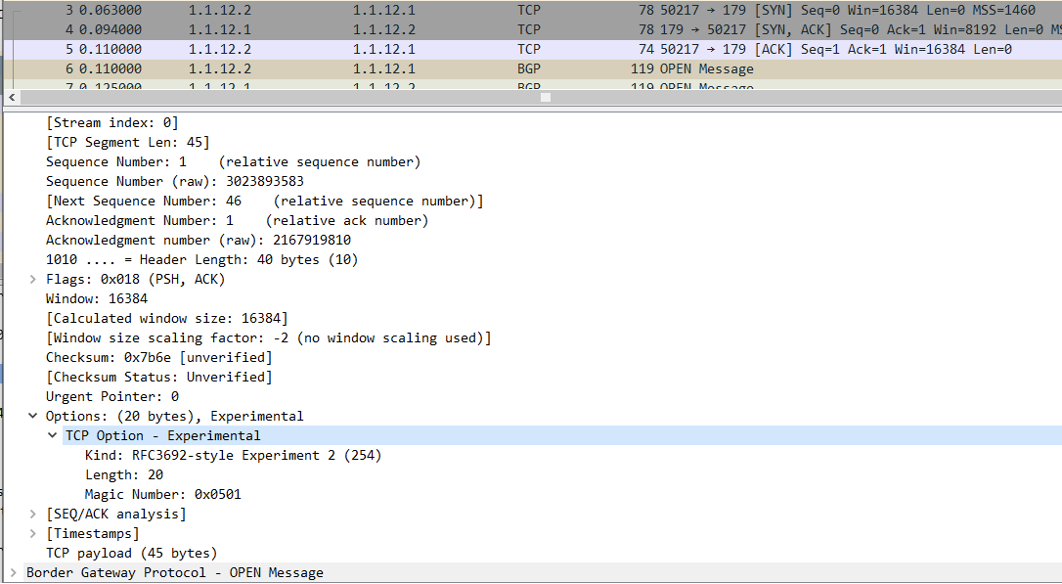

TCP三次握手报文

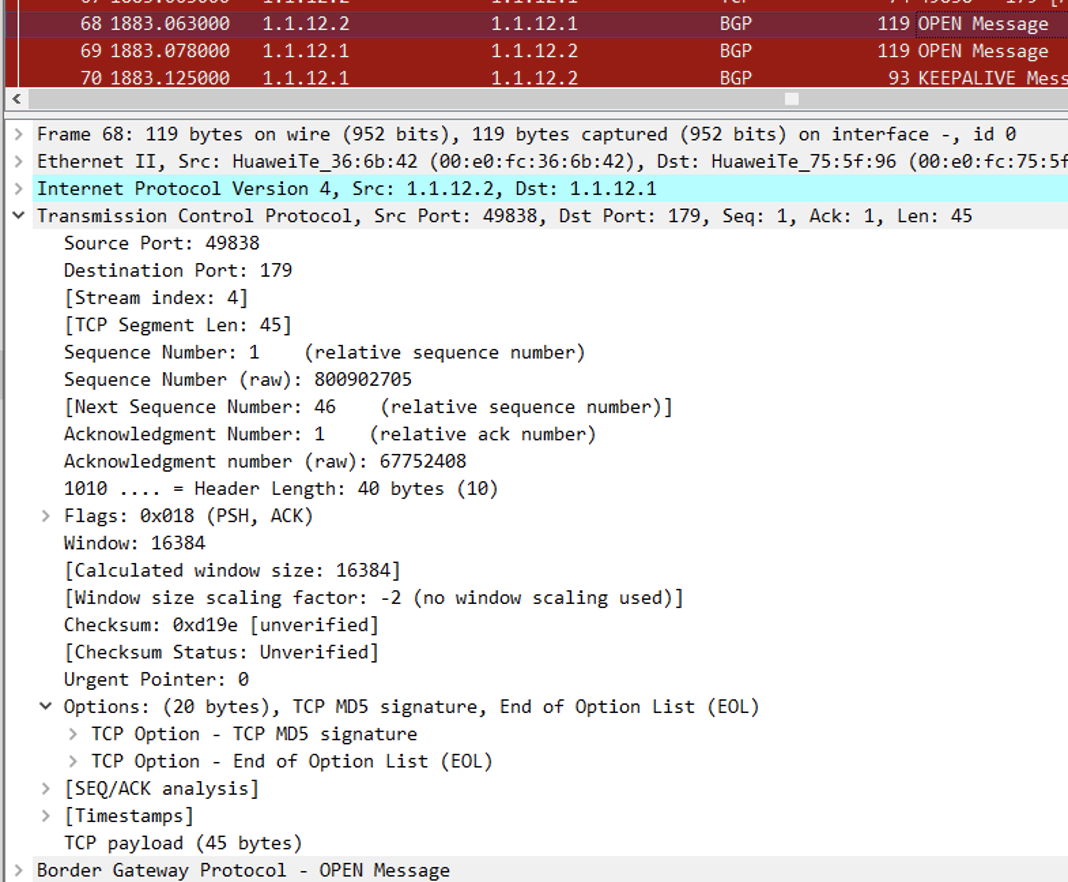

BGP报文的TCP头部信息

keychain:

1、Keychain具有一组密码,可以根据配置自动切换;

2、BGP认证信息放到TCP的option字段和BGP报文本身都会携带; //此时并未在BGP报文中看到认证字段,只在bgp报文的TCP头部看到认证字段,跟做MD5认证的现象是一样的,感觉是模拟器BUG

3、配置的Keychain必须使用相同的加密算法和密码,推荐使用SHA256和HMAC-SHA256加密算法;

4、BGP MD5认证与BGP Keychain认证互斥上。

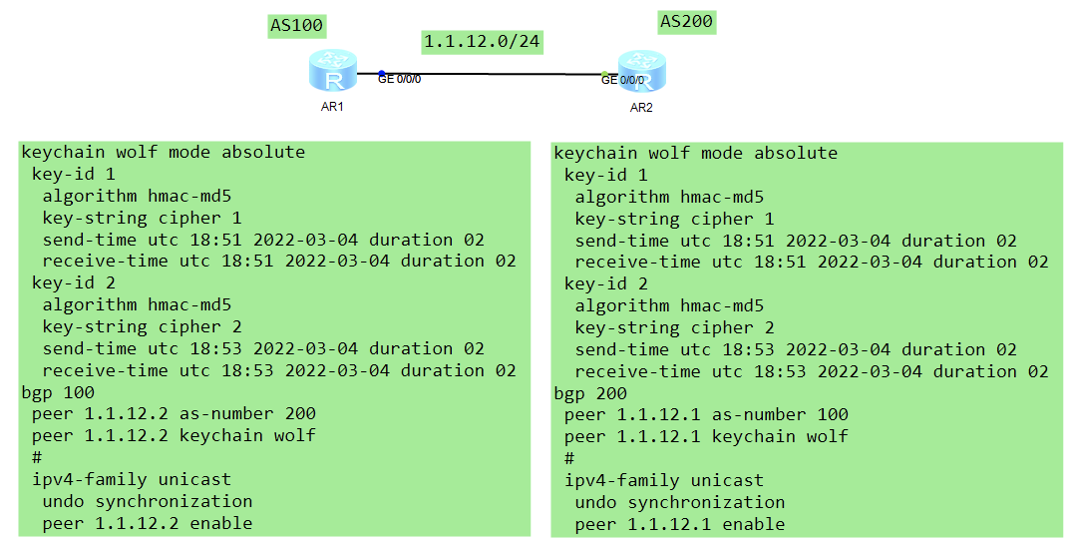

配置说明:

keychain A(钥匙链) mode absolute(绝对时间)

key 1

key-string 111111

algorithm hmac-md5 //配置算法

send-time utc 21:09 2020-08-27 duration(持续多久) 5(五分钟)

receive-time utc 21:09 2020-08-27 duration 5

key 2

key-string 222222

algorithm hmac-md5

send-time utc 21:14 2020-08-27 duration 10

receive-time utc 21:14 2020-08-27 duration 10

注意:如果配置了以下命令

1)设备只有等到发送时间才会发起TCP的连接请求,而在这之前是不会发送的,比如18:30配置,等到18:51才会发送TCP报文;

2)认证信息在TCP三次握手的option字段和BGP的TCP头部的option字段都会携带

3)18:51-18:53用key1进行认证,18:53-18:55用key2进行认证;

4)18:55后两台设备将不会发送任何报文,等到180s hold-time时间超时,两台设备的BGP邻居关系断掉;

5)所以最后一个key id要设置成永远不超时infinite

keychain wolf mode absolute

key-id 1

algorithm hmac-md5

key-string cipher 1

send-time utc 18:51 2022-03-04 duration 02

receive-time utc 18:51 2022-03-04 duration 02

key-id 2

algorithm hmac-md5

key-string cipher 2

send-time utc 18:53 2022-03-04 duration 02

receive-time utc 18:53 2022-03-04 duration 02

TCP三次握手携带认证信息

BGP报文中的TCP头部携带认证信息

欢迎关注WOLF-LAB:

视频转码、资料等问题,可联系WOLF-LAB(沃尔夫)实验室进行更新!