Technical documentation

发布日期:2023-03-24 浏览次数:3087 来源:崔志鹏

华为认证HCIE培训Datacom方向防火墙介绍详细学习笔记-WOLFLAB

关注WOLFLAB网络技术实验室,HCIE培训课程循环开班中,联系WOLFLAB网站客服,预约免费试听!

防火墙的基本概念:防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为。

“防火墙”一词起源于建筑领域,用来隔离火灾,阻止火势从一个区域蔓延到另一个区域。引入到通信领域,防火墙设备通常用于两个网络之间有针对性的、逻辑意义上的隔离。这种隔离是选择性的,隔离“火”的蔓延,而又保证“人”可以穿墙而过。这里的“火”是指网络中的各种攻击,而“人”是指正常的通信报文。

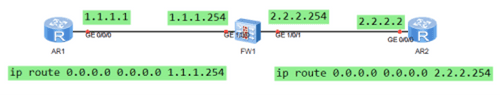

路由器、交换机、FW的区别:

路由器与交换机的本质是转发,防火墙的本质是控制,当然防火墙也具备路由的功能运行动态路由协议。

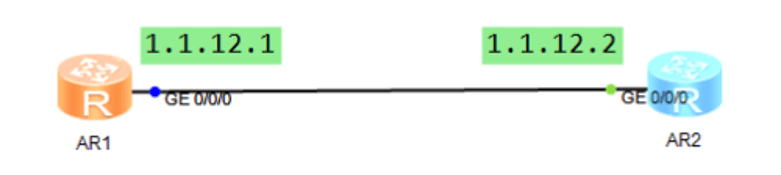

如果要是路由器的话,AR1肯定可以ping通AR2,但是换成FW就是不通的了,FW默认拒绝所有流量就相当于自己的两个接口挂了acl 3000 deny ip是一个道理,只有被我的安全策略所匹配我才放行相应的流量。

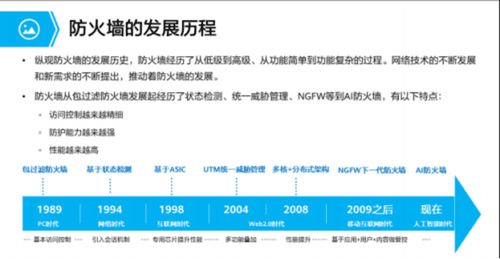

防火墙的发展史:

1、包过滤防火墙:

我们知道路由器为了提高转发效率推出了CEF,报文查FIB表转发数据流量,FW是如何查询安全策略转发用户流量的呢?

假设FW的策略如下:

acl number 3000

rule 5 deny ip so 1.2.3.4 de 4.3.2.1

rule 10 deny ip so 4.3.2.1 de 1.2.3.4

rule 15 deny ip so 3.2.1.4 de 1.3.2.4

rule 20 permit ip 1.1.1.1 de 2.2.2.2

rule 25 deny ip

此时AR1希望能过访问AR2,AR1就会发送5个icmp request的报文:

icmp request:sip 1.1.1.1 dip 2.2.2.2,第一报文到了FW上,会查询安全策略(ACL),查询的原则“从上到下依次匹配,一旦匹配上了就不在往下匹配了”,FW针对该数据报文,直到查询到rule 20才将其放行,而且后续的4个报文,每一个报文都需要逐包检测效率低下;

缺点:

①逐包进行检测,转发效率低;

②包过滤防火墙无法关联前后的状态流量需要双向放行;

③包过滤防火墙无法针对报文的应用层信息做检查,只能检查到传输层;

2、代理防火墙:被淘汰了(微软 ISA 2006)

假设你想打一个官司,但是对法律上的条文和相关流程不了解,此时就需要找一位代理律师;

WEB服务器比较老,只能提供HTTP的服务,用户希望通过HTTPS的方式访问WEB服务,更加的安全,此时就需要防火墙做一个HTTPS的代理,主机跟防火墙建立HTTPS的连接,防火墙跟WEB服务器之间建立HTTP的连接即可;

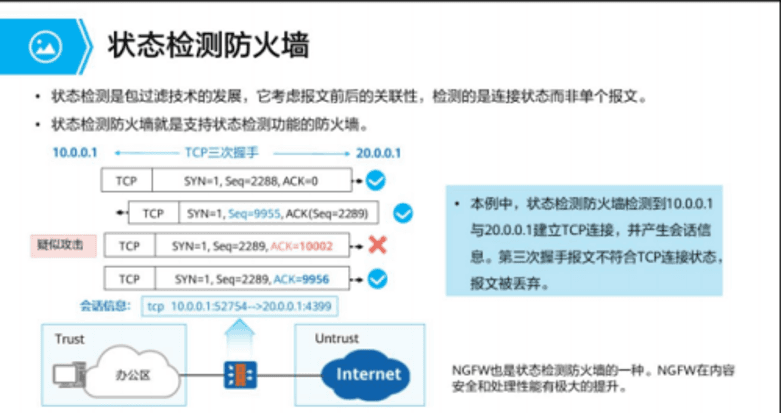

3、状态检测防火墙:

此时AR1希望能过访问AR2,AR1就会发送5个icmp request的报文:

icmp request:sip 1.1.1.1 dip 2.2.2.2,第一报文到了FW上,FW判断该报文是首包(会话表项没有),就会查询安全策略(ACL),查询的原则“从上到下依次匹配,一旦匹配上了就不在往下匹配了”,直到查询到rule 20才将其放行,此时就会形成一张会话表项:

sip 1.1.1.1 dip 2.2.2.2 permit,后续的四个就是非首包,查自己的会话表,直接放行就无需每一个报文都要进行安全策略的匹配了提高效率;

状态检测防火墙不光检查安全策略所设置的相关信息,还会针对报文的状态做检查,只有状态正确才会形成会话表项并且允许通过;

什么是报文的状态呢?

假设我想放行AR1访问AR2的TCP的telnet流量,此时ACL的书写如下:

acl number 3000

rule 5 permit tcp so 1.1.12.1 0 de 1.1.12.2 0 eq 23,当报文到了FW上检查sip、dip、sport、dport、协议号都没有问题按理来说应该直接放行形成会话表,但是FW还需要针对该TCP的报文的状态进行检查,例如TCP报文的flag位、seq num、ack num,只有状态正确才会被放行,否则认为遭到攻击直接丢弃;

TCP三次握手:

发送者 | 源地址 | 目的地址 | 源端口 | 目的端口 | 协议号 | SYN/ACK | SEQ NUM | ACK NUM |

AR1 | 1.1.12.1 | 1.1.12.2 | 51104 | 23 | TCP | 1/0 | 0 | 0 |

AR2 | 1.1.12.2 | 1.1.12.1 | 23 | 51104 | TCP | 1/1 | 0 | 1 |

AR1 | 1.1.12.1 | 1.1.12.2 | 51004 | 23 | TCP | 0/1 | 1 | 1 |

状态检测防火墙只需要单向放行即可:

对于AR1访问AR2的ping包,如果出去的流量被安全策略所放行,我就会预估AR2必然会给AR1回包,此时针对回包也直接放行无需写双向策略;

对于AR1访问AR2的telnet报文,首包被放行形成会话表项,针对AR2的回包自动放行,因为TCP的三次握手的机制都是了解的,人都可以分析出来,FW自然也可以;

缺点:早期的状态检测防火墙无法针对报文的应用层信息做检查,只能检查到传输层;

4、基于ASIC转发的防火墙,让FW转发性能提升

5、UTM:多功能叠加,让防火墙一机多用(防病毒、放垃圾邮件、上网行为管理等功能);

6、多核分布式架构:因为集成了很多的功能,导致设备性能下降,此时有多核防火墙,让不同的核负载单独的功能

7、NGFW:下一代防火墙

NGFW不光有状态检测机制、随着DPI技术的发展,DPI(深度报文检测)SA应用感知,让防火墙具备了针对应用层的解析能力,可以实现我让上班的员工禁止使用QQ这个应用,或者可以针对服务进行操作,我让员工只使用QQ语音不能用QQ视频也是可以的,DPI技术就是一个FW厂商技术实力的提现;

也可以针对相应的用户做操作,对于防火墙的安全策略不关心用户上网的SIP地址,只关心该用户提供的用户名和密码,无论用户深处何地使用哪个IP地址,只要提供的用户名密码不变我就可以保障其获得相同的网络资源,对其执行相应的用户策略;

欢迎关注【WOLFLAB网络实验室】,了解更多关于HCIE培训相关技术,我们每周都会更新!

讲师:杨广成、崔志鹏

官方微信同电话:17316362402,可参与HCIE培训 Datacom免费试听

WOLF-LAB沃尔夫提供免费基础课学习视频+资料+模拟器,联系客服获取