Technical documentation

发布日期:2023-03-31 浏览次数:2834 来源:WOLFLAB

HCIE Datacom培训考试学习SD-WAN软件定义广域网需要掌握的技术

关注【WOLFLAB网络实验室】,HCIE Datacom培训循环开班,联系WOLFLAB预约免费试听!

技术 | 重要程度 | 是否讲过 |

专线技术 | ||

裸纤 | ※ | |

SDH | ※ | |

MSTP | ※ | |

WDM | ※ | |

MPLS VPN专线 | ※ | 是/HCIE |

VPN类 | ||

L2TP VPN | ※ | |

PPTP | ※ | |

SSL VPN | ※ | |

GRE | ※※※ | 是/OSPF/BGP/IPV6 |

DSVPN | ※ | 动态建立GRE隧道简化部署通过NHRP协议 |

IPSEC VPN | ※※※ | 是 |

链路探测技术 | ||

BFD | ※※ | 是/VRRP |

EFM | ※ | |

CFM | ※ | |

NQA | ※※ | 是/VRRP |

IP FPM | ※※ | 否 |

网络可靠性技术 | ||

堆叠 | ※ | 是/HCIE第一天 |

链路聚合 | ※ | 是/HCIP |

VRRP | ※ | 是/HCIP |

广域互联优化 | ||

SAC | ※※ | 否 |

SPR | ※※ | 否 |

QOS | ※※ | 是/HCIE |

FEC/A-FEC | ※※ | 否 |

其他技术 | ||

ALG(NAT 穿越) | ※※ | 否 |

STUN(NAT 穿越) | ※※ | 否 |

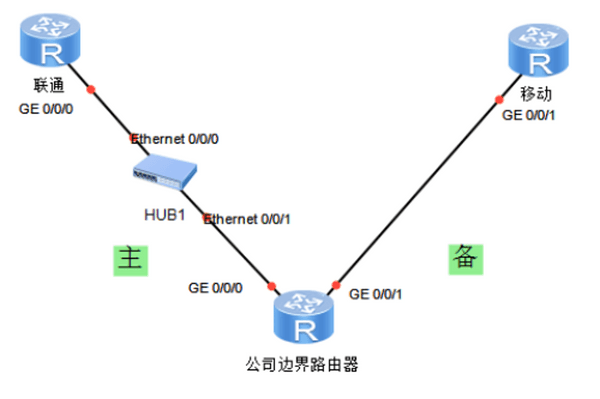

HCIE Datacom培训BFD(双向转发检测):

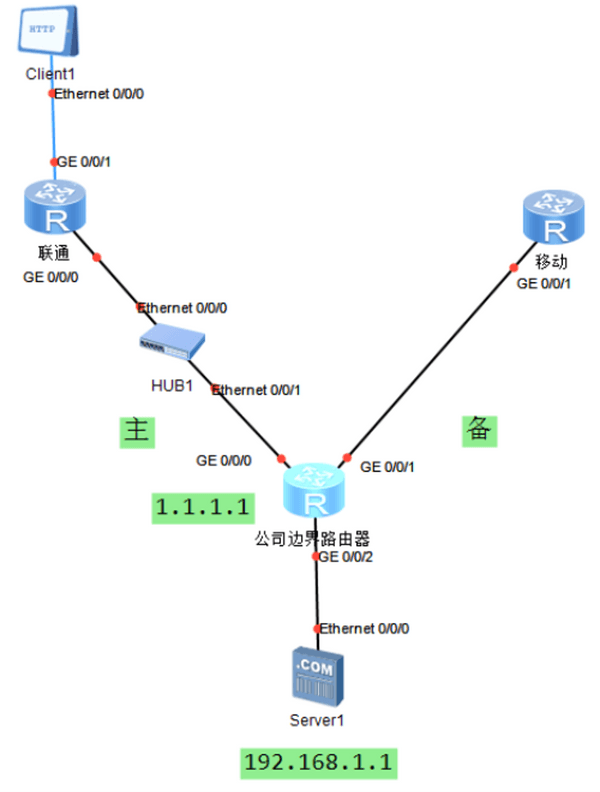

公司边界路由器双联路接入到ISP,假设跟联通的接入协议是静态,将静态路由跟BFD做联动,如果出现间接故障,此时流量就不通了,可以在主链路配置BFD,针对失效链路进行检测,及时的感知到主链路的故障,切换到备链路;

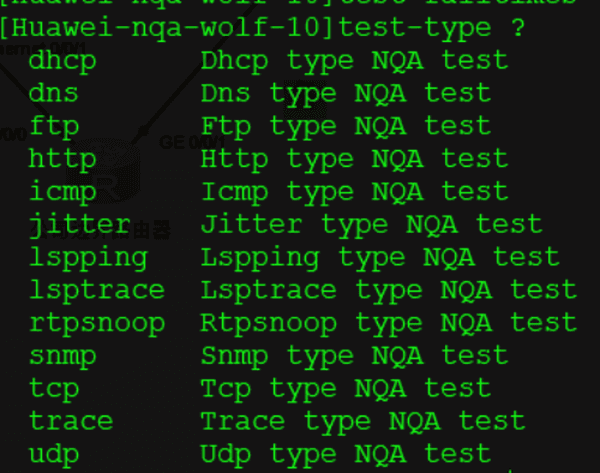

网络质量分析NQA:

功能一:

公司边界路由器双联路接入到ISP,假设跟联通的接入协议是静态,将静态路由跟NQA做联动,如果出现间接故障,此时流量就不通了,可以在主链路配置NQA,路由器会模拟ICMP的ping包,针对对端联通的互联地址做探测,如果发现对端地址不可达,说明主链路失效切换到备链路;

功能二:

可以在双联路配置NQA,NQA会模拟例如TCP的报文、ping包、FTP的报文、HTTP报文等,测量出每条链路针对各种报文的丢包率和延迟,根据测量的数据进行选路,如果有一些应用是基于TCP的,NQA探测出备链路针对TCP的丢包率较低、延迟较好、此时就会将基于TCP的应用报文放到备链路上;---基于应用去选路也是SDWAN的重要设计思想,而不是之前针对流量SIP/DIP进行选路了;

IP FPM(IP性能测量):具体如何实现的无需关心

NQA缺点:

①报文是NQA模拟出来的,并不是利用真实的业务报文进行探测;

②NQA不能跨域多台路由器进行探测,只能局限于两台路由器之间;

IP FPM可以直接对业务报文进行测量,测量数据可以真实反映IP网络的性能;另一方面,IP FPM可以在线监控IP网络承载的业务的变化,真实准确地反映出业务的运行情况;

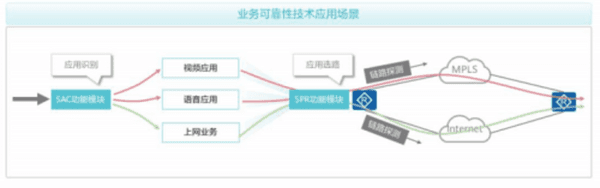

SDW的优势:

①可以智能选路:之前的NQA和IP FPM技术可以探测出业务报文针对链路的匹配性,那路由器收到报文后如何识别报文的4-7层头部进行根据应用进行选路呢?

利用的就是SA和SPR这两个技术

SAC(智能应用控制):利用SA(业务感知)+FPI(首包识别技术)技术读取报文的应用层信息,进而去识别应用的;

SA=DPI,最早源于防火墙,用来读取报文的4-7层头部来识别应用的,华为的NE AR61系列路由器都是内置防火墙功能的;

②SPR(智能策略路由):基于业务进行选路的,通过SA技术区分出不同的业务,识别网络中有语音类的业务,有下载类的业务,然后结合NQA或者是IP FPM技术,进行探测,将语音类的业务放到专线链路上,将下载类的业务放在internet链路上;

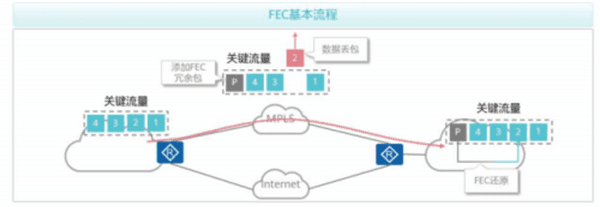

FEC(前向纠错)/A-FEC:可以保障视频业务20%丢包不卡顿不花屏

视频业务对于丢包是很敏感的,如果丢包就会出现卡顿和花屏;

发送方在发送数据时会附上纠错包,接收方如果发现差错后可以基于冗余包进行纠错,就是将丢掉的包进行还原的技术就是FEC,但是FEC会导致带宽利用率下降,如果网络情况比较好,添加冗余包显得没有必要了;

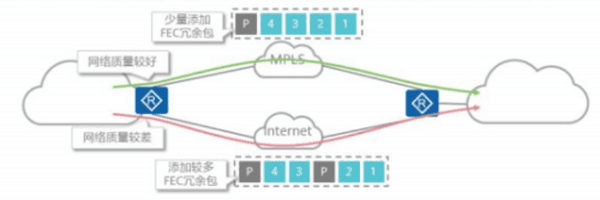

A-FEC就比较灵活了,如果网络质量好,就少添加冗余包或者不添加,提高链路利用率,如果网络质量差丢包严重就需要多添加冗余包;

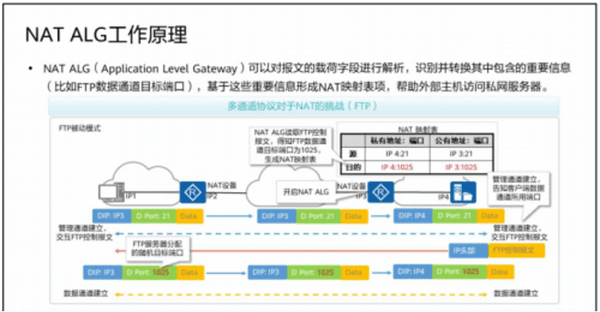

HCIE Datacom培训NAT穿越技术:

NAT ALG

假设公网上的用户,想要访问我公司内部的FTP server,此时就需要做一个NAT server:

nat server protocol tcp global 1.1.1.1 65535 inside 192.168.1.1 21

但是FTP是一个多通道协议,只针对21端口做转换还不行,此时只能针对控制通道做转换,需要在路由器上开启NAT ALG,此时路由器就会识别数据报文中的应用层信息,针对数据通道也可以做转换了,相当于ASPF功能;

控制通道:

①sip:client dip:1.1.1.1 65535

②sip:client dip:192.168.1.1 21---NAT SERVER

----------------------------------------------------------

数据通道:

①sip:client dip:1.1.1.1 X

②sip:client dip:192.168.1.1 X---开启NAT ALG的路由器针对数据通道的报文做转换

现网提供各类服务,服务器一般部署在私网,因此需要在NAT上部署NAT Server功能使得外网用户能够访问这些服务。但是部分服务用到的协议是多通道协议,比如FTP等,部署NAT Server不能使外网用户访问这些服务。对于这些多通道协议,可以使用NAT ALG解决问题。

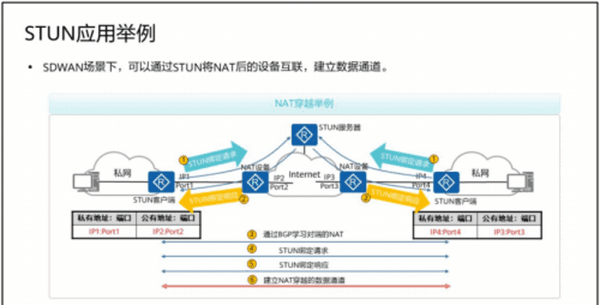

STUN:(不需要深究)

①STUN客户端向STUN服务器发送STUN绑定请求报文(Binding Request)

②STUN服务器收到STUN绑定请求报文后,获取该报文中的源IP地址和源端口,并构建STUN绑定响应报文(Binding Response)发送给客户端。

③STUN客户端收到STUN绑定响应报文后,根据该报文获取IP地址和端口,与之前发送的STUN绑定请求报文中的源IP地址和源端口比较,如果不一致,则STUN客户端前面存在NAT设备。

④STUN客户端之间通过BGP学习对端的NAT信息(NAT前的IP地址和端口、NAT后的IP地址和端口)。

⑤STUN客户端使用本端NAT前的IP地址和端口与对端NAT前的IP地址和端口,构建STUN绑定请求报文发送给对端,同时STUN客户端使用本端NAT前的IP地址和端口与对端NAT后的IP地址和端口,构建STUN绑定请求报文发送给对端。对端STUN客户端也同样进行相应的操作。

⑥对端STUN客户端收到STUN绑定请求报文后,向本端STUN客户端发送STUN绑定响应报文。本端STUN客户端也同样进行相应的操作。

完成以上报文交互后,STUN客户端之间成功建立可NAT穿越的数据通道。

举例:

如果AR1和AR3之间建立IPSEC VPN,中间如果有NAT设备,此时AR1和AR3的公网地址还是可达的,但是AR3收到AR1发送的数据的SIP是1.1.23.2,此时数据源检测失败,此时可以配置NAT穿越功能,让ESP的报文穿越NAT;

AR2:

acl number 2000

rule 5 permit

#

interface GigabitEthernet0/0/1

ip address 1.1.23.2 255.255.255.0

nat outbound 2000

欢迎关注【WOLFLAB网络实验室】,了解更多关于HCIE Datacom培训相关技术!

讲师:杨广成、崔志鹏