Technical documentation

发布日期:2023-04-10 浏览次数:4774 来源:WOLF-LAB

HCIE Datacom培训理论技术笔记+实验详情-策略联动-WOLFLAB

关注【WOLF-LAB网络技术实验室】,了解华为认证HCIE Datacom培训课程

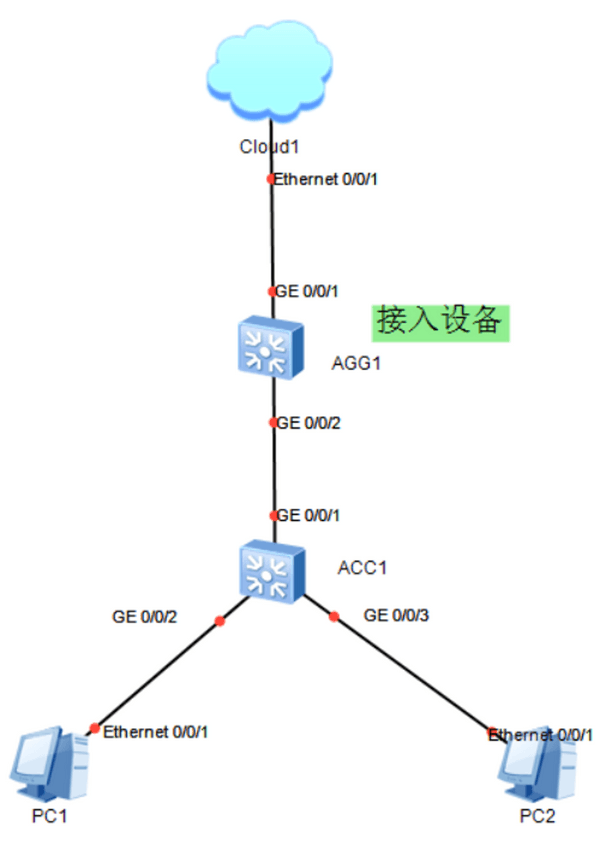

传统网络存在的问题,为了简化大中型网络NAC的部署,通常将认证点上移至汇聚层交换机,接入层交换机做802.1X报文的透传,此时就会带来新的问题:

①同一个接入层交换机相同vlan下的主机我是无法管控的,PC1和PC2如果在ACC1的同一vlan下,可以正常通信;(可以部署端口隔离,但是麻烦)

②因为PC1和PC2都是从接入设备的G0/0/2接口完成认证,AGG1无法感知两台PC在ACC1上的具体位置,故障无法明确定位;

③ACC1需要配置802.1X报文的透传,比较繁琐;

④当用户突然离线(断电),接入设备(AGG1)无法及时感知到,就会带来以下的问题:

RADIUS服务器仍会对该用户进行计费,造成误计费。

存在非法用户仿冒合法用户IP地址和MAC地址接入网络的风险。

已下线用户数量过多的情况下,还会占用设备用户规格,可能会导致其他用户无法接入网络。

因此,接入设备要能够及时感知到用户已下线,删除该用户表项,并通知RADIUS服务器停止对该用户进行计费。

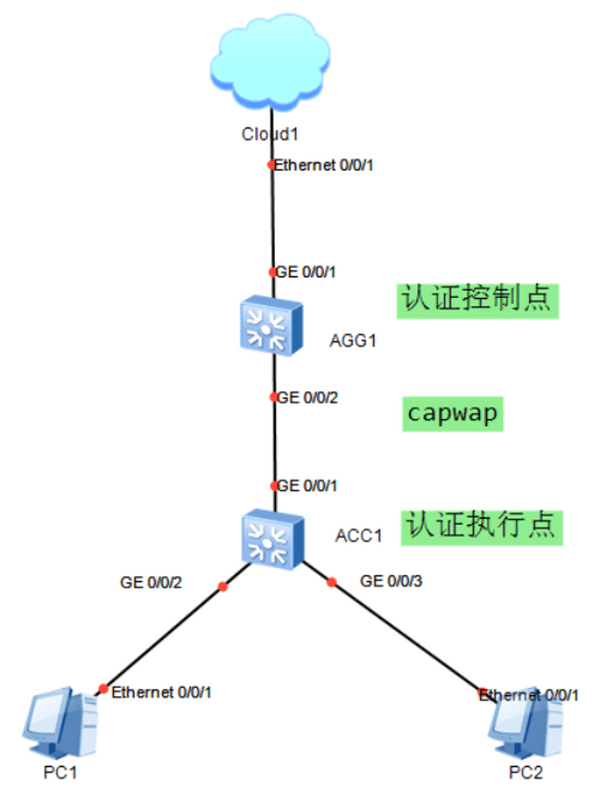

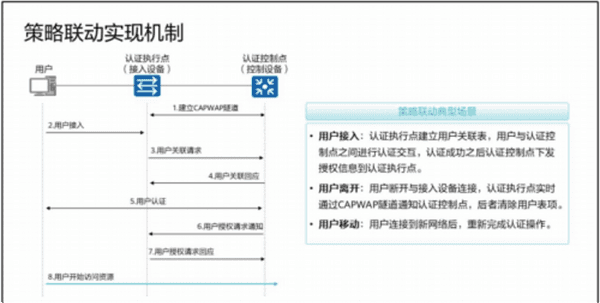

策略联动:

①认证控制点:认证相关的配置全部部署在AGG1上,完成与控制器的对接、控制用户的认证、控制用户的访问权限等功能;

②认证执行点:控制点是负责配置用户的访问权限的,执行点是执行用户的访问权限的;

③AGG1和ACC1需要建立capwap的隧道,AGG1将用户的访问权限通过capwap隧道下发至ACC1完成策略的执行,ACC1也会将终端的状态通过capwap的隧道上传至控制点和控制器;

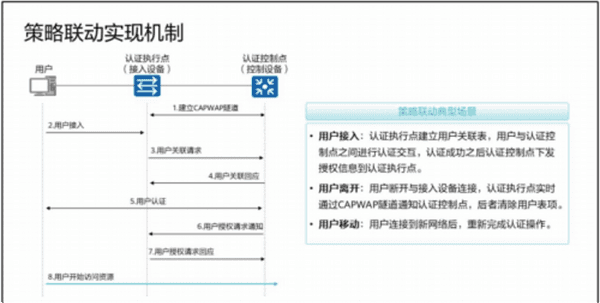

策略联动实现的机制:

用户上线流程:

①AGG1和ACC1建立capwap的隧道;

②ACC1探测到有新的用户加入,记录用户上线信息(用户--端口);

③ACC1将用户上线信息告知给AGG1;

④AGG1获取用户上线信息(用户--ACC1端口);

⑤用户填写用户名、密码发起802.1X的认证,ACC1直接将报文封装到capwap的隧道中无需做透传;

⑥用户认证成功;

⑦AGG1将授权结果下发至ACC1,ACC1充当执行点,对认证成功的用户执行相应的网络资源;

策略联动与普通方案的比较:

普通认证方案:

用户与认证点交互信息,认证点直接与认证服务器交互认证信息,认证通过后,认证服务器将用户权限下发给认证点,认证点接口执行用户策略。

策略联动方案:

用户与认证执行点交互信息,认证执行点通过CAPWAP隧道将身份凭证传递给认证控制点,认证控制点与认证服务器交互认证信息。

认证通过后,认证服务器将用户权限下发给认证控制点,认证控制点通过CAPWAP隧道将用户权限传递给认证执行点,最终认证执行点接口执行用户策略。

配置混合认证让PC和AP都可以获取到地址:

第一步:让接入设备可以ping通radius server

第二步:配置正常的混合认证

sysname Y_AGG1

#

vlan batch 10 100 //10是业务vlan、100上联接口

#

authentication-profile name wolf //做一个MAC和802.1X的混合认证

dot1x-access-profile wolf

mac-access-profile wolf

access-domain wolf force

authentication dot1x-mac-bypass

#

dhcp enable //开启DHCP的功能

#

radius-server template wolf //配置跟控制器的radius的对接

radius-server shared-key cipher Huawei@123

radius-server authentication 192.168.9.148 1812

radius-server accounting 192.168.9.148 1813

radius-server authorization 192.168.9.148 shared-key cipher Huawei@123

#

aaa //配置认证方式和计费方式

authentication-scheme wolf

authentication-mode radius

accounting-scheme wolf

accounting-mode radius

domain wolf //定义domain域wolf

authentication-scheme wolf

accounting-scheme wolf

radius-server wolf

#

interface Vlanif10 //配置业务网段

ip address 1.1.10.254 255.255.255.0

dhcp select interface

#

interface GigabitEthernet0/0/1 //配置下联ACC1的接口

port link-type hybrid

port hybrid tagged vlan 10

authentication-profile wolf

#

dot1x-access-profile name wolf //配置802.1X和MAC模板

#

mac-access-profile name wolf

#

return

sysname Y_ACC1

#

l2protocol-tunnel user-defined-protocol wolf protocol-mac 0180-c200-0003 group-mac 0100-0000-0002

#

interface GigabitEthernet0/0/1

l2protocol-tunnel user-defined-protocol wolf enable

#

interface GigabitEthernet0/0/24

l2protocol-tunnel user-defined-protocol wolf enable

-----------------------------------------

此时PC通过802.1X的方式完成认证,AP通过MAC的方式完成认证获取到1.1.10.X网段的地址并且可以互相访问;

配置策略联动:

第一步:将ACC1的配置清空

第二步:配置二层

AGG1:

vlan 20 //用于建立capwap隧道的管理vlan

#

interface GigabitEthernet0/0/1

port hybrid tagged vlan 10 20

ACC1:

vlan batch 10 20

#

interface gigabitethernet 0/0/1

port link-type access

port default vlan 10

#

interface gigabitethernet 0/0/23

port link-type access

port default vlan 10

interface gigabitethernet 0/0/24

port link-type trunk

port trunk allow-pass vlan 10 20

第三步:建立CAPWAP的隧道

AGG1:

interface vlanif 20

ip address 1.1.20.254 24

dhcp select interface

dhcp server option 43 ip-address 1.1.20.254

#

capwap source interface vlanif 20

#

as-auth

auth-mode none

#

interface gigabitethernet 0/0/1

authentication control-point

#

aaa

service-scheme wolf

remote-authorize acl

quit

domain wolf

service-scheme wolf

#

acl 3000

rule deny ip destination 1.1.10.0 0.0.0.255

#

free-rule-template name default_free_rule

free-rule 1 source vlan 20

ACC1:

interface vlanif 20

ip address dhcp-alloc

#

as access interface vlanif 20

#

acl 3000

rule deny ip destination 1.1.10.0 0.0.0.255

#

dot1x-access-profile name wolf

#

mac-access-profile name wolf

#

authentication-profile name wolf

dot1x-access-profile wolf

mac-access-profile wolf

authentication dot1x-mac-bypass

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

authentication access-point

authentication-profile wolf

#

interface GigabitEthernet0/0/23

port link-type access

port default vlan 10

authentication access-point

authentication-profile wolf

----------------------------------------------------------------------------------------------------

①此时PC通过802.1X的方式完成认证,AP通过MAC的方式完成认证获取到1.1.10.X网段的地址并且不可以互相访问;

②在认证控制设备Switch执行命令display as all查看认证控制设备与认证接入设备连接的状态;

配置文件:

[Y_AGG1]dis current-configuration

#

sysname Y_AGG1

#

vlan batch 10 20 100 //10是业务vlan、20是capwap隧道的vlan、100上联接口

#

authentication-profile name wolf //做一个MAC和802.1X的混合认证

dot1x-access-profile wolf

mac-access-profile wolf

access-domain wolf force

authentication dot1x-mac-bypass

#

dhcp enable //开启DHCP的功能

#

radius-server template wolf //配置跟控制器的radius的对接

radius-server shared-key cipher Huawei@123

radius-server authentication 192.168.9.148 1812

radius-server accounting 192.168.9.148 1813

radius-server authorization 192.168.9.148 shared-key cipher Huawei@123

#

acl number 3000 //配置授权

rule 5 deny ip destination 1.1.10.0 0.0.0.255

#

free-rule-template name default_free_rule //配置认证前需要放行vlan20的cap的流量

free-rule 1 source vlan 20

#

aaa //配置认证方式和计费方式

authentication-scheme wolf

authentication-mode radius

accounting-scheme wolf

accounting-mode radius

service-scheme wolf //配置通过CAPWAP隧道授权ACL

remote-authorize acl

domain wolf //定义domain域wolf

authentication-scheme wolf

accounting-scheme wolf

service-scheme wolf

radius-server wolf

#

interface Vlanif10 //配置业务网段

ip address 1.1.10.254 255.255.255.0

dhcp select interface

#

interface Vlanif20 //配置CAPWAP隧道的地址

ip address 1.1.20.254 255.255.255.0

dhcp select interface

dhcp server option 43 ip-address 1.1.20.254

#

interface Vlanif100 //配置跟出口路由器的对接

ip address 1.1.12.2 255.255.255.0

#

interface GigabitEthernet0/0/1 //配置下联ACC1的接口

port link-type hybrid

port hybrid tagged vlan 10 20

authentication control-point

authentication-profile wolf

#

interface GigabitEthernet0/0/24 //配置上联接口

port link-type access

port default vlan 100

#

ospf 1 //跟出口路由器建立OSPF的邻居关系

area 0.0.0.0

network 0.0.0.0 255.255.255.255

#

capwap source interface vlanif20 //配置capwap隧道的源地址

#

as-auth //对认证执行点设备的认证方式是不认证

auth-mode none

#

dot1x-access-profile name wolf //配置802.1X和MAC模板

#

mac-access-profile name wolf

#

return

<Y_ACC1>dis current-configuration

#

sysname Y_ACC1

#

vlan batch 10 20

#

authentication-profile name wolf

dot1x-access-profile wolf

mac-access-profile wolf

authentication dot1x-mac-bypass

#

as access interface vlanif 20 //定义ACC1建立CAPWAP隧道的源地址

#

acl number 3000 //配置授权

rule 5 deny ip destination 1.1.10.0 0.0.0.255

#

interface Vlanif20 //vlan 20通过DHCP的方式获取地址

ip address dhcp-alloc

#

interface GigabitEthernet0/0/1 //配置连接终端PC的接口

port link-type access

port default vlan 10

authentication access-point

authentication-profile wolf

#

interface GigabitEthernet0/0/23 //配置连接AP的接口

port link-type access

port default vlan 10

authentication access-point

authentication-profile wolf

#

interface GigabitEthernet0/0/24 //配置上联AGG1的接口

port link-type trunk

port trunk allow-pass vlan 10 20

#

dot1x-access-profile name wolf //定义802.1X和MAC的模板

#

mac-access-profile name wolf

#

return

HCIE Datacom培训课程预约免费试听

欢迎关注WOLFLAB(沃尔夫)网络实验室,华为认证HCIE认证讲师:崔志鹏、杨广成

了解HCIE Datacom相关技术学习,可联系WOLFLAB(沃尔夫)实验室!