Technical documentation

发布日期:2022-05-27 浏览次数:3962 来源:杨广成

SSL VPN的IOS联动Radius CCIE安全培训技术分享

CCIE安全培训免费学习资料,联系WOLFLAB网站客服获取官方微信:17316362402

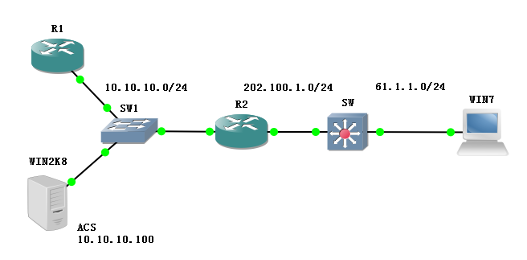

需求:

(1)用户通过Radius服务器管理

(2)不同的用户拿不同的授权

一、底层配置,略

二、GW配置

aaa new-model

radius-server host 10.10.10.100 key cisco

aaa authentication login SSL group radius

aaa accounting network SSL start-stop group radius

webvpn gateway SSLGW

ip add 202.100.1.2

http-redirect

inservice

webvpn context SSLCTX

aaa authentication list SSL

aaa accounting list SSL

gateway SSLGW

inservice

url-list "Inside-telnet"

heading "Telnet"

url-text "R1" url-value "http://10.10.10.1"

smart-tunnel list "telnet"

appl "telnet" "telnet.exe" windows

policy group DEFAULT

url-list "Inside-telnet"

smart-tunnel list "telnet"

hide-url-bar

policy group USER1

url-list "Inside-telnet"

hide-url-bar

policy group USER2

smart-tunnel list "telnet"

default-group-policy DEFAULT

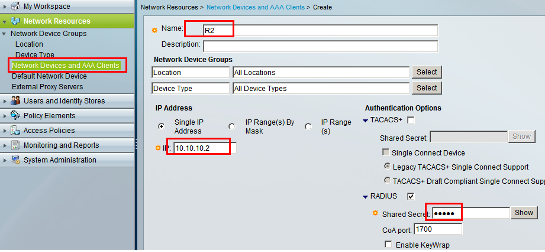

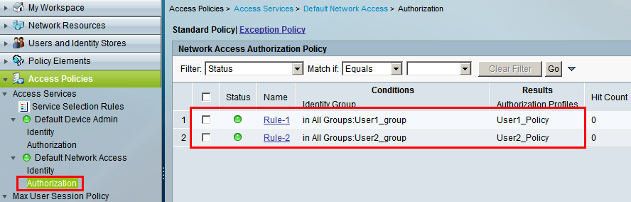

三、ACS配置

创建AAA Client

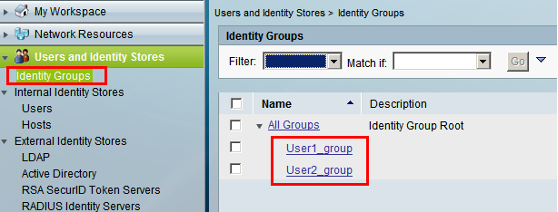

创建两个用户组

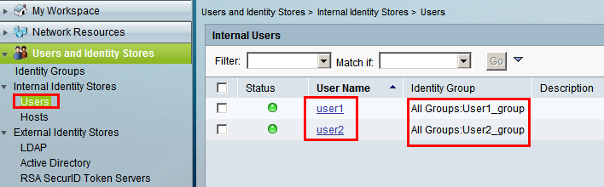

创建两个用户分别加入两个组

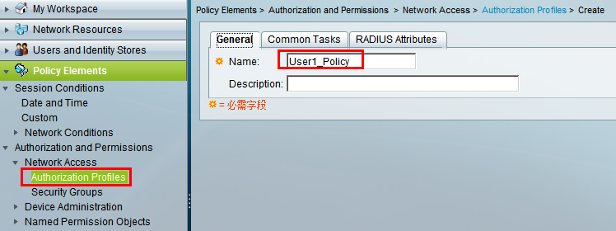

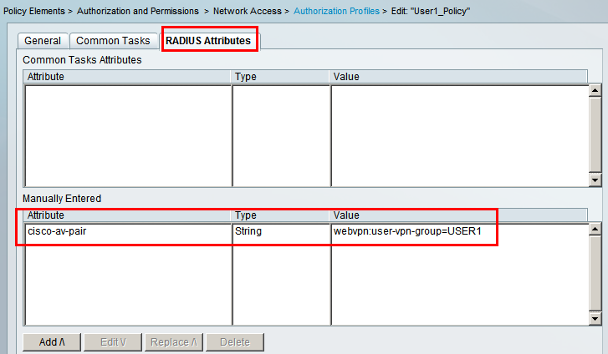

创建第一个用户策略

授权指派policy group名为USER1

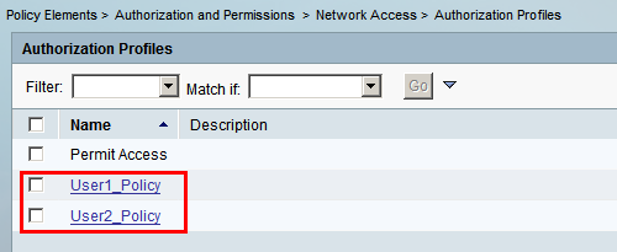

同样方法创建第二个用户策略

规则调用,如果是User1_group的用户,授权User1_Policy,如果是User2_group用户,授权User2_Policy

四、测试:

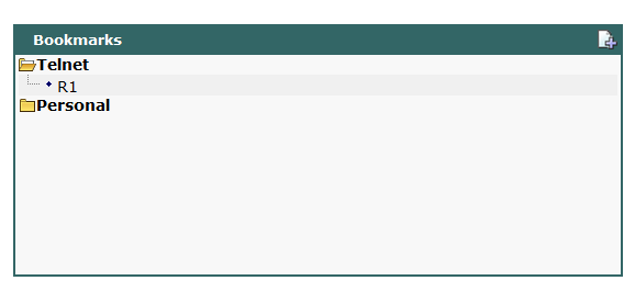

user1登陆

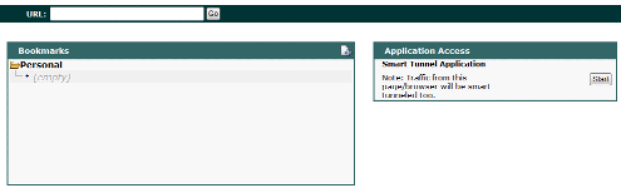

user2登陆

还可以再创建一个user3,不属于任何一个group,这样不会拿到特定的策略,则会使用DEFAULT策略

思科CCIE安全培训课程循环开班,联系WOLFLAB网站客服,预约免费试听!