News

发布日期:2022-06-06 浏览次数:6849 来源:杨广成

CCIE Security网络安全-MAB 802.1X认证配置

关注WOLFLAB网络实验室,CCIE Security网络安全培训课程咨询可联系网站客服。

1. 交换机AAA配置

aaa new-model

aaa authentication login NOAU line none

line con 0

login authentication NOAU

aaa group server radius ISE

server-private 202.100.1.20 key cisco

int vlan 1

no shutdown

ip add 202.100.1.10 255.255.255.0

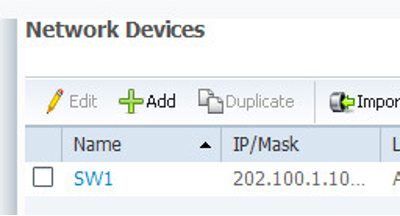

2. ISE添加Network Device

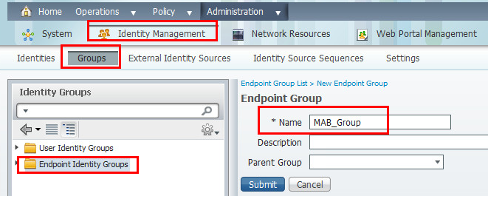

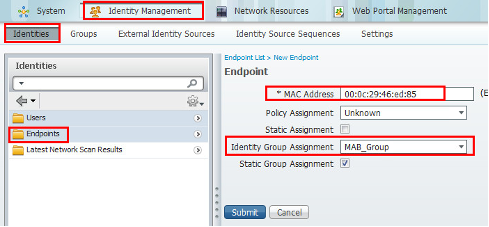

3. ISE创建用户/组

如果用XP来做MAB,就填XP的网卡MAC地址

可以看到自动识别出是VMWARE设备

4. ISE创建MAB的Allowed Protocols设置

默认的Default Network Access也可以用(允许的protocol更多),另外定义一套也是可以的

其中PAP仅当需要做test测试才需要勾选,否则不需要

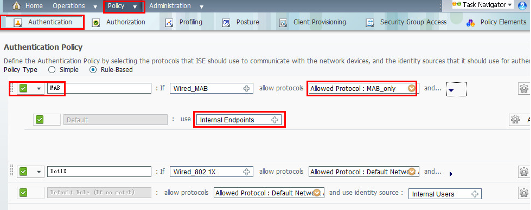

5. ISE创建MAB的认证规则

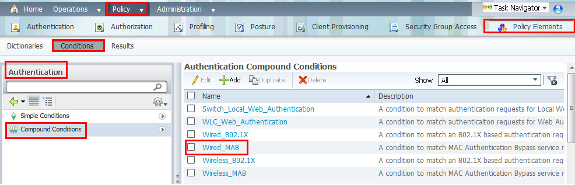

默认系统就内置了一条MAB的认证规则(Wired_MAB),这里可以将allow protocols细化选择成我们定义的MAB_only,可以看到Identity source默认就是Internal Hosts 无需修改

可以找到预置的Wired_MAB是一条认证复合条件

6. 交换机MAB配置

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

aaa accounting dot1x default start-stop group ISE

dot1x system-auth-control

int f0/10

switchport mode access

authentication port-control auto

dot1x pae authenticator

mab //老命令dot1x mac-auth-bypass

authenticator order mab //这样不需要等90s才启动MAB,而是立即启动

7. XP关闭802.1x认证功能(才能用MAB去认证)

测试

show authentication session int x/x

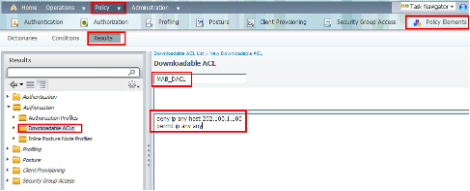

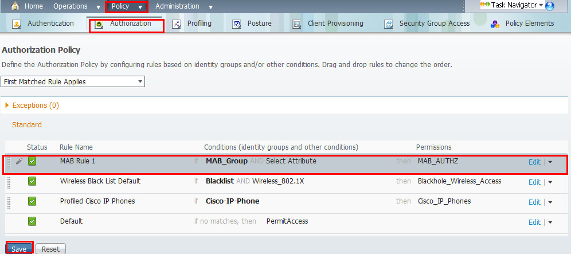

8. MAB授权

交换机侧

aaa authorization network default group ISE

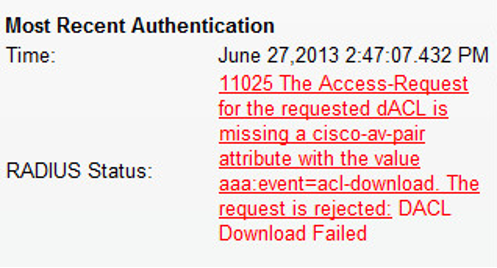

此时会发现授权失败, 看报表

因为此时ISE无法知道AAA Client设备是何种类型(厂商),不知该以何种格式推送授权内容,需要在交换机侧

radius-server vsa send

VSA= Vendor Specific Attribute 厂商指定属性

何时需要使用VSA send?

(1)radius协议

(2)需要做授权

(3)radius-server侧做授权时没有手工指定属性的厂商类型

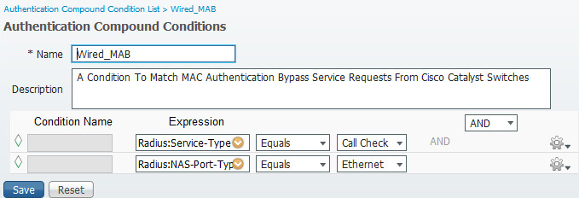

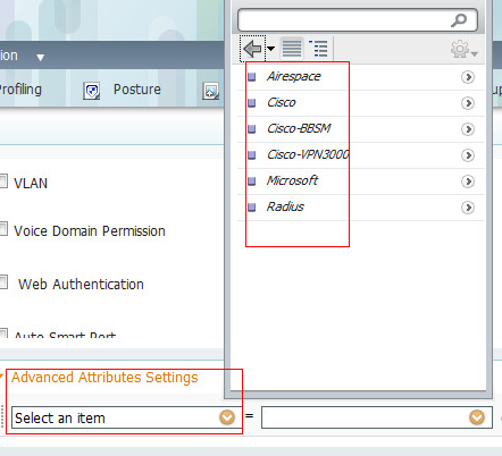

这个就叫“手工指定属性的厂商类型”

所以要么手工写自定义属性,要么用DACL+vsa send

CCIE Security网络安全课程循环开班中,联系客服预约免费试听