News

发布日期:2022-04-14 浏览次数:4741 来源:杨广成

CCIE Security安全学习考试 IPsec VPN配置实验与演示-WOLF-LAB沃尔夫

官方微信同电话:17316362402,可加CCIE培训 Security安全群

WOLF-LAB沃尔夫提供免费基础课学习视频+资料+模拟器,联系客服获取

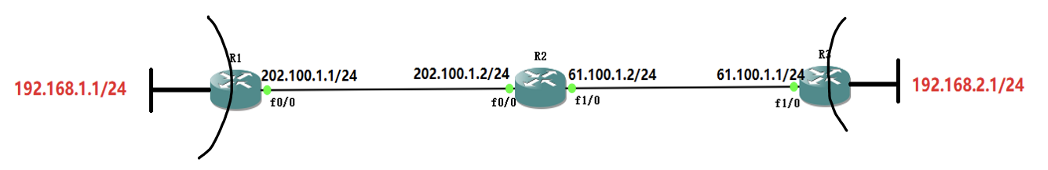

实验拓扑如下:

加密点: R1:202.100.1.1 R3:61.100.1.1

通讯点: R1:192.168.1.1 R3:192.168.2.1

一、基本桥接,路由

R1

int f0/0

ip add 202.100.1.1 255.255.255.0

no shutdown

int lo 0

ip add 192.168.1.1 255.255.255.0

ip route 0.0.0.0 0.0.0.0 202.100.1.2

R2

int f0/0

ip add 202.1001.2 255.255.255.0

no shutdown

int f1/0

ip add 61.100.1.2 255.255.255.0

no shutdown

R3

int f1/0

ip add 61.100.1.1 255.255.255.0

no shutdown

int lo 0

ip add 192.168.2.1 255.255.255.0

ip route 0.0.0.0 0.0.0.0 61.100.1.2

注意,R2不需要指两边192.168的路由

此时R1的加密点到R3的加密点可以互相ping通,但通讯点无法互相ping通。

二、定义一阶段策略

R1

crypto isakmp policy 10 //定义一套一阶段协商参数, 10是序号,本地有效,区分多套参数

encryption 3des //从5-6包开始的isakmp消息加密算法

hash sha //源认证用的散列算法

authentication pre-share //源认证使用预共享密钥的方式, 默认是数字证书方式

group 2 // DH组2 (1024bits)

show crypto isakmp policy 可以看到除了自己定义的10,还有一个默认的模板。这个模板不会被直接使用,而是自定义policy中没有指定的参数,会按照模板中的默认参数使用。

R3 //同R1的配置

crypto isakmp policy 10

encryption 3des

hash sha

authentication pre-share

group 2

R1

crypto isakmp key 0 cisco123 address 61.100.1.1 //定义一个PSK,用于计算SKEYID互相认证,指定key用于哪个peer(因为可能有多个peer用不同的key)

R3

crypto isakmp key 0 cisco123 address 202.100.1.1

三、定义第二阶段策略

R1

crypto ipsec transform-set TS esp-3des esp-sha-hmac //定义二阶段SA中使用的加密算法和认证算法

mode [tunnel | transport] //默认tunnel模式

R3

crypto ipsec transform-set TS esp-3des esp-sha-hmac

四、定义感兴趣流量

R1

ip access-list extend ACL

permit ip host 192.168.1.1 host 192.168.2.1

R3

ip access-list extend ACL

permit ip host 192.168.2.1 host 192.168.1.1

五、定义接口策略

R1

crypto map CMAP 10 ipsec-isakmp //一个接口只能调用一个map,所以用行号区分,使用isakmp来为ipsec创建安全隧道

match address ACL //匹配感兴趣列表的流量才要做保护

set transform-set TS //调用转换集,指定用什么方法保护

set peer 61.100.1.1 //与谁协商

int f0/0

crypto map CMAP //调用到流量的出包接口

R3

crypto map CMAP 10 ipsec-isakmp

match address ACL

set transform-set TS

set peer 202.100.1.1

int f1/0

crypto map CMAP

六、激活VPN

R1

ping 192.168.2.1 source 192.168.1.1 通 //注意此时SW仍然没有192.168的路由,能通是因为加密了,数据包外层的IP包头里,目的地址是加密点的地址。内层IP包头才是通讯点的地址。

七、观察

R1#show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id slot status

61.100.1.2 202.100.1.1 QM_IDLE 1001 0 ACTIVE

R1#show cry ipsec sa

interface: FastEthernet0/0

Crypto map tag: CMAP, local addr 202.100.1.1

local ident (addr/mask/prot/port): (192.168.1.1/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (192.168.2.1/255.255.255.255/0/0)

current_peer 61.100.1.2 port 500

PERMIT, flags={origin_is_acl,}

local crypto endpt.: 202.100.1.1, remote crypto endpt.: 61.100.1.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x754333B6(1967338422)

inbound esp sas:

spi: 0x20591E6B(542711403)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 1, flow_id: SW:1, crypto map: CMAP

sa timing: remaining key lifetime (k/sec): (4488540/3557)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound esp sas:

spi: 0x754333B6(1967338422)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2, flow_id: SW:2, crypto map: CMAP

sa timing: remaining key lifetime (k/sec): (4488540/3552)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

(1)R1的outbound ESP SA , SPI与R3的inbound相同,反之亦然

(2)SA timing的两个条件,数据量和时间,任何一个到期,SA作废,重新建立。

R1# show crypto engine connections active

Crypto Engine Connections

ID Interface Type Algorithm Encrypt Decrypt IP-Address

1 Fa0/0 IPsec 3DES+SHA 0 4 202.100.1.1

2 Fa0/0 IPsec 3DES+SHA 4 0 202.100.1.1

1001 Fa0/0 IKE SHA+3DES 0 0 202.100.1.1

看到加密数量,解密数量

欢迎关注WOLF-LAB:

我们会陆续更新思科CCNA,CCNP,EI CCIE;华为HCIA,HCIP,HCIE Datacom等培训考试学习视频,IT技术,学习技巧等

CCIE培训 Security安全学习考试咨询WOLF-LAB(沃尔夫)实验室