News

发布日期:2022-07-05 浏览次数:6694 来源:杨广成

思科CCNP/CCIE学习技术文档IKEv2解决方案FlexVPN(上)

欢迎关注WOLFLAB网络实验室,思科CCNP/CCIE学习可联系在线客服咨询

FlexVPN是思科CCNP/CCIE的IKEv2解决方案,使用统一的配置方式和命令行完成:

(1)site-to-site

(2)remote access

(3)Hub-Spoke

(4)Partial meshes(spoke to spoke)

简化且模块化的使用tunnel接口配置VPN,并且保持了对于传统的crypto map兼容。

IKEv2

(1)RFC4306,下一代密钥管理协议

(2)作为IKEv1的增强

(3)执行双向认证来建立和管理安全关联

(4)与IKEv1一样,使用UDP500 (NAT-T UDP 4500)

IKEv2相对于IKEv1的变化:

(1)绝大部分v1的功能和特性在v2中都保留了,包括报文负载和Nonce机制

(2)v1的一些扩展特性直接纳入了v2中:

使用"configuration payload" (参照MODECFG)来完成地址分配;

使用"EAP"(参照X-AUTH)来完成认证功能

(3)NAT-D/NAT-T也直接纳入了v2中

(4)连续的协商过程,不再分成两个阶段

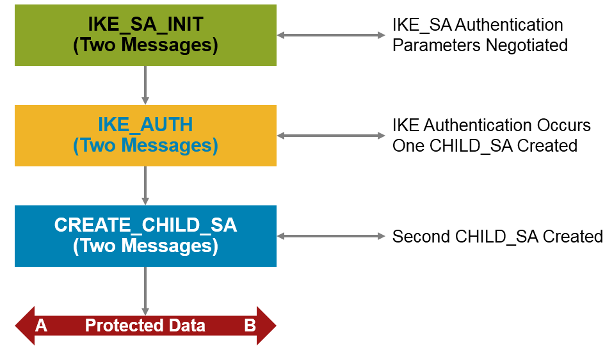

IKEv2工作过程:

一共6个消息:

(1)1,2个包用于协商认证参数

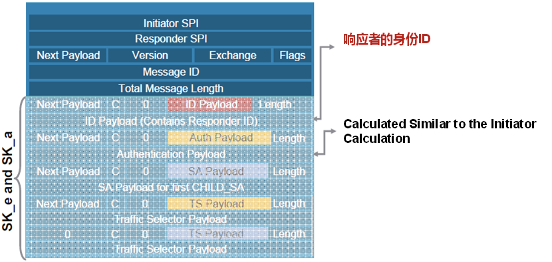

(2)3,4个包用于认证,并产生第一个“子SA”——理解成ISAKMP SA

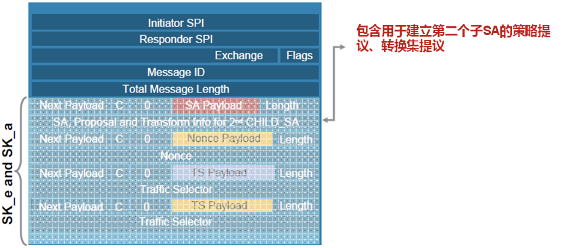

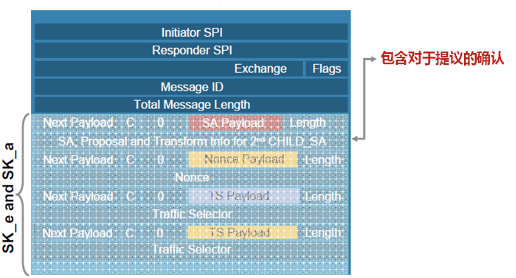

(3)5,6个包用于产生第二个“子SA”——理解成IPSEC SA

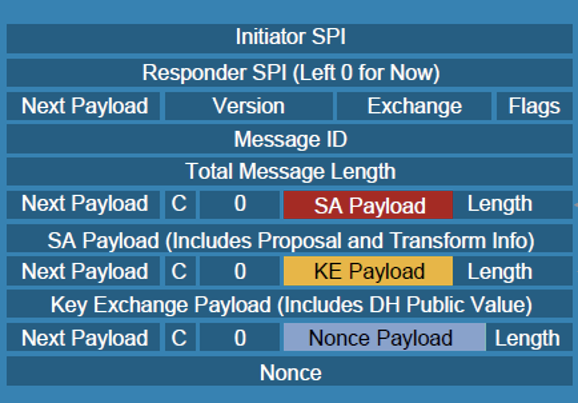

(1)第一个包:

发起端提议基本协商参数(加密算法,散列算法等),并携带认证材料(DH公开值,Nonce值)

SAi1 , KEi , Ni

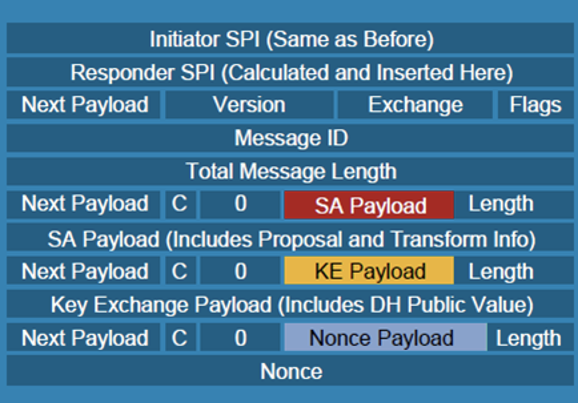

(2)第二个包

接收端返回一套被选择的协商参数,并携带认证材料

SAr1 , KEr , Nr

DH交换完成,就可以生成种子密钥,并产生三个KEY

SKEYIDd ,SKEYIDa ,SKEYIDe

从第三个包开始,Payload就被加密了

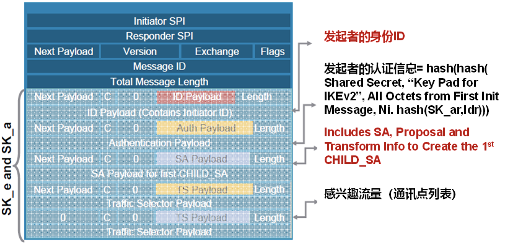

(3)第三个包

发送认证信息,并协商

(4)第四个包

发送认证信息,并协商

(5)第五个包

(6)第六个包

IKEv2的优势:

(1)内置DPD检测(不用写 crypto isakmp keepalive)

(2)内置支持NAT-T (不用写crypto ipsec nat-transparency udp-encapsulation)

(3)证书可以通过一个URL来获取,而不是包含在IKE消息里,以避免分片

(4)可有有效的防御DoS攻击(没有确定请求者之前不会发起请求,因为IKE是一个资源消耗的协议)

(5)支持EAP(扩展认证协议)

(6)多重加密引擎可以一个引擎同时处理IPv4和IPv6的流量(IKEv1得写两个crypto map一个处理IPv4,另一个处理IPv6流量)

(7)提供可靠性和状态管理机制,基于Seq和Ack提供可靠性,还有一个强制的错误处理算法和共享状态管理机制。

IKEv2命令行四大组件:

1. IKEv2 Proposal (提议)

一系列用于协商SA的参数集合

(1)加密算法

(2)完整性算法

(3)伪随机函数算法(用于HMAC)

(4)DH组

2. IKEv2 Policy

指定用来协商的Proposal

这两部分都有缺省值,可以满足绝大多数场合的需要,因此可以不配(Smart Default)

必须强制配置的:

3. IKEv2 Keyring

存放对称密钥(预共享密钥)和非对称密钥(证书),被IKEv2 Profile调用

注意IKEv2的keyring和v1的各自独立,互不通用

4. IKEv2 Profile

存放IKE SA不可协商参数的容器,主要包含:本地标识、对端标识、认证模式,为已认证对端提供的服务。

必须调用到crypto map或IPSec Profile。

响应端可以不配,但就只能单向发起。

IKEv2 SmartDefaults

(1)帮助简化FlexVPN的配置

(2)能覆盖大多数应用场景

(3)show XXXX default , show run all 都可以看到

所有的FlexVPN,目前都只能在Web-IOU上做,GNS的7200/3700/3600均不支持。

Web-IOU实验台的使用方法,见 《SEC_RACK_Video.7z》视频教程

如果无法打开页面:

rm -rf /etc/udev/rules.d/70-persistent-net.rules

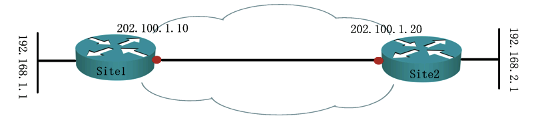

实验一、 Lan2Lan VPN(路由器---路由器):

一、底层配置

R1

int e0/0

ip add 202.100.1.10 255.255.255.0

no shut

int lo 0

ip add 192.168.1.1 255.255.255.0

R2

int e0/0

ip add 202.100.1.20 255.255.255.0

no shut

int lo 0

ip add 192.168.2.1 255.255.255.0

二、IKEv2配置

R1

crypto ikev2 proposal PRO //就相当于IKEv1的isakmp policy

encryption aes-cbc-128 //可以定义多种方式,供对端选择

integrity sha256 sha512

group 5

//自定义proposal,非必须,show可以看到默认的proposal

R1#show crypto ikev2 proposal

IKEv2 proposal: PRO

Encryption : 3DES

Integrity : SHA256

PRF : SHA256

DH Group : DH_GROUP_1536_MODP/Group 5

IKEv2 proposal: default

Encryption : AES-CBC-256 AES-CBC-192 AES-CBC-128

Integrity : SHA512 SHA384 SHA256 SHA96 MD596

PRF : SHA512 SHA384 SHA256 SHA1 MD5

DH Group : DH_GROUP_1536_MODP/Group 5 DH_GROUP_1024_MODP/Group 2

crypto ikev2 policy V2-POLICY //指定一套proposal

proposal PRO

crypto ikev2 keyring KEY

peer R2 //只是个名字,不一定要是对方的hostname

address 202.100.1.20

pre-shared-key cisco123

crypto ikev2 profile IKEV2-P //相当于isakmp profile

// IKEv2 profile MUST have: //系统提示一个IKEV2 profile必须有的内容

// 1. A local and a remote authentication method. 强制双向认证,指定本地和对端的认证方式

// 2. A match identity or a match certificate statement.

match identity remote address 202.100.1.20

authentication remote pre-share

authentication local pre-share

keyring local KEY

//IKEv1是双方共用一个pre-share-key互相认证,IKEv2两端可以使用不一样的认证方式,总之:

我的local方式 = 你的remote方式

你的local方式 = 我的remote方式

crypto ipsec transform-set TS esp-3des esp-sha-hmac

ip access-list ext ACL

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

crypto map CMAP 10 ipsec-isakmp

match address ACL

set peer 202.100.1.20

set transform-set TS

set ikev2-profile IKEV2-P //这句话如果不敲,就会用IKEv1协商了

reverse-route static //反向路由注入,因为没写默认路由,R1需要有R2通讯点的路由

int e0/0

crypto map CMAP

R2 //R2简化配置,不配proposal,不配policy,直接采用默认

crypto ikev2 keyring KEY

peer R1

address 202.100.1.10

pre-shared-key cisco123

crypto ikev2 profile IKEV2-P

authentication local pre-share

authentication remot pre-share

match identity remote address 202.100.1.10

keyring local KEY

crypto ipsec transform-set TS esp-3des esp-sha-hmac //其实也可以不配,有默认的,但需要和对端一致

ip access-list ext ACL

permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

crypto map CMAP 10 ipsec-isakmp

match address ACL

set peer 202.100.1.10

set transform-set TS //如果不配transform-set,这句也就不要

set ikev2-profile IKEV2-P

reverse-route static

int e0/0

crypto map CMAP

测试:

R1 ping 192.168.2.1 sour 192.168.1.1 通

R1#show crypto engine connections active

Crypto Engine Connections

ID Type Algorithm Encrypt Decrypt LastSeqN IP-Address

7 IPsec 3DES+SHA 4 0 0 202.100.1.10

8 IPsec 3DES+SHA 0 4 4 202.100.1.10

1006 IKEv2 SHA512+AES256 0 0 0 202.100.1.10

R1#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

1 202.100.1.10/500 202.100.1.20/500 none/none READY

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:5, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/527 sec

思科CCNP/CCIE学习联系WOLFLAB网络实验室在线客服咨询详情

最近EI CCIE考试稳定过人