News

发布日期:2023-06-12 浏览次数:4455 来源:崔志鹏

HCIE培训Datacom学习考试中怎么理解业务随行-WOLF-LAB

WOLFLAB官方微信:17316362402,关注【WOLF-LAB】网络技术实验室,HCIE培训Datacom学习考试课程循环开班,联系WOLF-LAB预约免费试听!

业务随行:主要是满足用户移动性需求的,比如移动办公;

从园区网络管理角度要求:不管用户身处何地、使用哪个IP地址,都可以保证该用户获得相同的网络权限,对其执行对应的用户策略;

HCIE培训Datacom学习考试课程-举例:

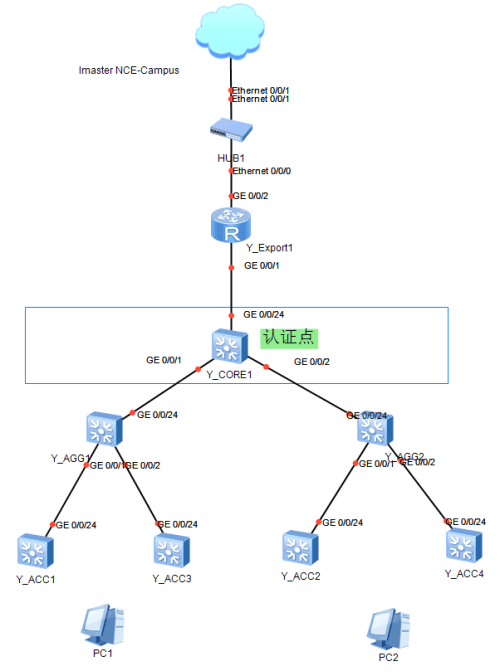

假设,用户终端PC1的网关都在AGG1,PC2的网关在AGG2的汇聚层交换机上,AGG1和AGG2作为接入设备(认证点),对于PC1来讲无论从ACC1接入还是ACC3都可以保障该PC获得相同的网络权限,只要提供的用户名密码不变,获取的网络权限也就不变;

对于PC2来讲无论从ACC2接入还是ACC4都可以保障该PC获得相同的网络权限,只要提供的用户名密码不变,获取的网络权限也就不变;

但是如果PC1移动到ACC2、ACC4接入,PC2移动到ACC1、ACC3接入,此时改变了认证点,获取的访问权限就会发生改变;

员工移动办公希望打破这一局限性,允许员工从网络中的任意位置、任意VLAN、任意IP网段接入时,享有一致的网络访问权限,此时就需要业务随行技术;

HCIE培训Datacom学习考试课程-业务随行基本概念:

①安全组

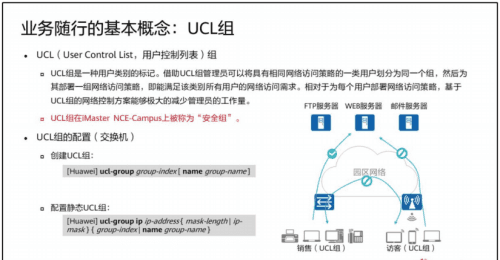

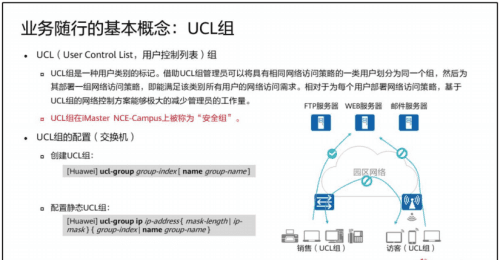

用户控制列表UCL组(User Control List)

将需要提供相同的网络权限的用户归为一组,针对组去执行组间策略,此时针对WOLF-讲师和WOLF-顾问都授权安全组A,WOLF-财务授权安全组B,此时我可以配置不允许安全组A访问安全组B,安全组B可以访问安全组A的组间策略,此时财务部可以访问讲师和顾问,但是讲师和顾问无法访问财务,业务随行在针对用户执行网络权限并不是以ACL进行授权,而是以安全组的方式进行授权

ucl-group 1 name A

ucl-group 2 name B

acl number 9996

rule 59999 deny ip source ucl-group name A destination ucl-group name B

acl number 9997

rule 59999 permit ip source ucl-group name B destination ucl-group name A

traffic-filter inbound acl 9996

traffic-filter inbound acl 9997

部门 | 安全组 | 账号 | 密码 | 地址段 |

WOLF-讲师 | UCL=A | ygc | Huawei@123 | 1.1.10.0/24 |

czp | Huawei@123 | 1.1.10.0/24 | ||

WOLF-顾问 | UCL=A | feier | Huawei@123 | 1.1.20.0/24 |

xiaomei | Huawei@123 | 1.1.20.0/24 | ||

WOLF-财务 | UCL=B | liu | Huawei@123 | 1.1.30.0/24 |

②资源组

①安全组精细度不够,无法区分传输层头部的端口号,假设一个地址192.168.1.1提供FTP的服务也提供HTTP的服务,此时针对这两种服务执行不同的组间策略就无法做到了;

②我希望访问或者拒绝一些特定的但是不属于任何安全组的网络资源,也可以定义资源组去实现组间策略;

acl number 9999

rule 309999 permit ip source ucl-group name A destination 10.3.101.0 0.0.0.255

资源组特点:

①资源组之间允许IP地址重复;

②在配置策略控制矩阵时,资源组只能作为策略的目的组(不支持作为源组);

③策略下发的时候,针对交换机设备,需要分解成对应的IP地址下发,而不是使用安全组(UCL组)模型;

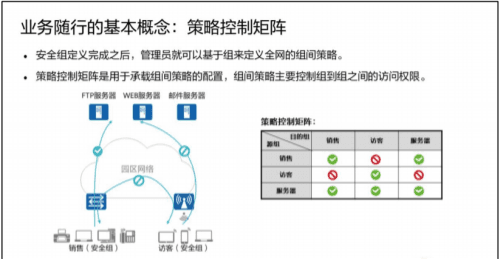

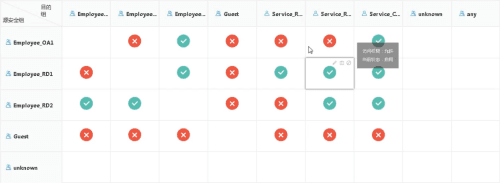

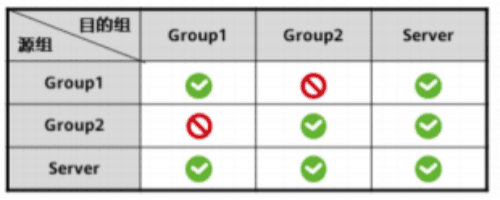

③策略控制矩阵:就是在控制器上控制各个安全组和资源能否互相访问的

HCIE培训Datacom学习考试课程-特殊的安全组:

①unknown

②any

对于未知用户的处理:

在策略执行过程中,如果执行点设备没有查询到某IP地址对应的安全组,则执行点设备会认为该IP地址属于一个默认存在的安全组unknown组,并以此组来匹配安全组策略(缺省策略为permit);

安全组在策略控制矩阵中的匹配顺序(以销售组访问服务器组的流量为例) :

首先精确匹配销售组到服务器组的策略,如果策略控制矩阵中没有配置这两个组间的动作,则继续向下匹配;

再匹配销售组到any组的策略。如果策略控制矩阵中没有配置这两个组间的动作,则继续向下匹配;

最后匹配any组到any组的策略,策略控制矩阵中缺省存在any组到any组的策略,且缺省动作为允许,即在没有任何策略匹配的情况下,缺省放行所有流量。

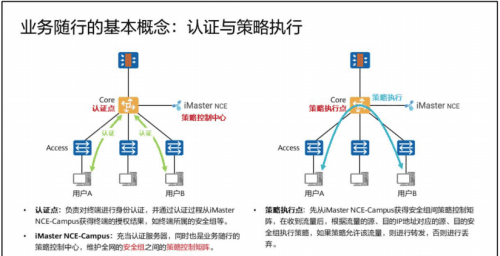

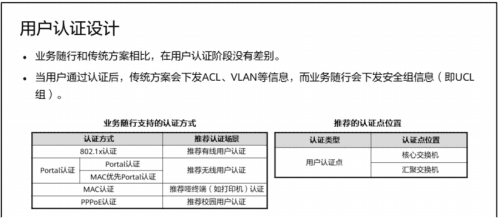

④策略控制中心、认证点、策略执行点

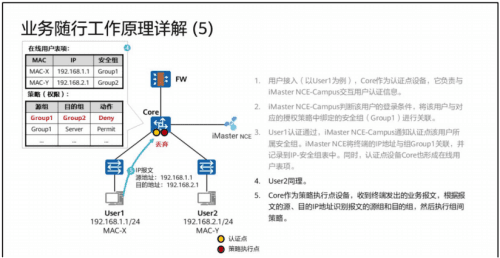

策略控制中心:就是控制器充当认证服务器,维护全网的安全组、资源组和策略控制矩阵;

认证点:负责与控制器之间对接,针对用户身份进行认证,并通过认证的结果针对不同的用户下发不同的授权(UCL);

策略执行点:会从控制器获取到安全组、资源组、策略控制矩阵的相关信息,在收到用户流量后,根据报文的源、目的IP地址,根据从控制器获取到的信息进而匹配组间策略;

注意:

①执行点设备负责执行基于安全组的业务策略,执行业务策略的前提条件是执行点设备可以识别报文的源组/目的组信息,而IP地址与安全组的映射关系可以通过认证或由iMaster NCE-Campus推送方式获取;

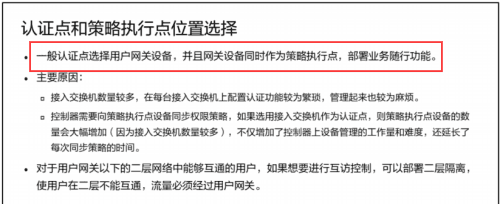

②认证点设备和策略执行点设备是两种设备角色,根据管理员的配置和设备的能力,同一台物理设备既可以同时担任这两种角色,也可以只担任其中一种角色;

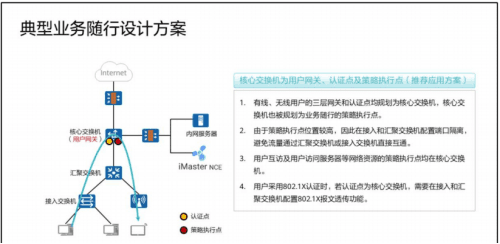

要想实现业务随行,需要将用户的网关上移至核心交换机,并且可以让核心交换机充当认证点和策略执行点,当用户通过认证,授权该用户对应的UCL,此时无论是PC1和PC2,从任何一个接入层交换机接入都可以保障其获取到相同的网络权限,对其执行相同的用户策略;

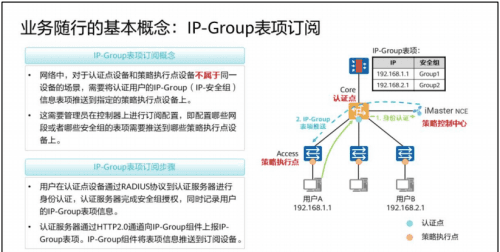

⑤IP-Group表项订阅

如果认证点和执行点不是同一台设备,此时需要在控制器上配置IP-Group订阅,让控制器将IP-Group表象推送到策略执行点设备,让执行点执行组间策略;(VXLAN的场景不需要,IP-Group信息会通过VXLAN的报文传递)

在策略执行点设备,IP-Group信息的来源有两种:

依赖终端用户接入认证时,认证点获取IP-Group信息,这种场景要求策略执行点与认证点设备合一。

依赖iMaster NCE-Campus通过HTTP2.0协议通道推送至策略执行点设备上,这就是提供IP-Group表项订阅能力的使用场景。

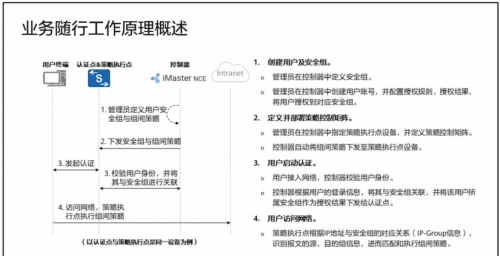

业务随行的基本工作原理:

1、创建用户及安全组

管理员在控制器中定义安全组

管理员在控制器中创建用户账号,并配置授权规则、授权结果,将用户授权到对应的安全组。

2、定义并部署策略控制矩阵

管理员在控制器中指定策略执行点设备,并定义策略控制矩阵。

控制器自动将组间策略下发至策略执行点设备。

3、用户启动认证

用户接入网络,控制器校验用户身份。

控制器根据用户的登录信息,将其与安全组关联,并将该用户所属安全组(IP-Group信息)作为授权结果下发给策略执行点。

4、用户访问网络。

策略执行点根据IP地址与安全组的对应关系,识别报文的源、目的组信息,进而匹配和执行组间策略。

第一步:创建用户、安全组,并将用户关联到对应的安全组

部门 | 安全组 | 账号 | 密码 | 地址段 |

WOLF-讲师 | UCL=A | ygc | Huawei@123 | 1.1.10.0/24 |

czp | Huawei@123 | 1.1.10.0/24 | ||

WOLF-顾问 | UCL=A | feier | Huawei@123 | 1.1.20.0/24 |

xiaomei | Huawei@123 | 1.1.20.0/24 | ||

WOLF-财务 | UCL=B | liu | Huawei@123 | 1.1.30.0/24 |

第二步:定义策略控制矩阵

第三步:控制器向策略执行点推送组间策略

第四步:用户访问网络

用户通过认证后,执行点根据报文的源、目IP地址识别报文的源组和目的组,进而执行组间策略;

业务随行的典型设计方案:

WOLFLAB官方微信:17316362402

WOLFLAB官方QQ:2569790740

我们提供CCNA|CCNP|EI CCIE;HCIA|HCIP|HCIE Datacom|VMware等培训课程

HCIE培训Datacom学习考试课程0基础可入门!