News

发布日期:2023-07-05 浏览次数:3389 来源:崔志鹏

HCIE培训实战笔记WLAN部署-小型网络WLAN基本业务示例(IPv4网络)

WOLFLAB官方微信:17316362402,HCIE培训(数通 Datacom)课程咨询可联系WOLFLAB网络技术实验室!

HCIE培训实战笔记-表1 AC数据规划表:

配置项 | 数据 |

DHCP服务器 | AC1作为DHCP服务器为STA1和AP1分配IP地址 |

AP的IP地址池 | 192.168.100.0/24 |

STA的IP地址池 | 192.168.200.0/24 |

AC的源接口IP地址 | VLANIF100:192.168.100.1 |

AP组 | · 名称:wolf · 引用模板:VAP模板wolf、域管理模板wolf |

域管理模板 | · 名称:wolf · 国家码:CN |

SSID模板 | · 名称:wolf · SSID名称:SH-WOLF |

安全模板 | · 名称:wolf · 安全策略:WPA2+PSK+AES · 密码:Huawei@123 |

VAP模板 | · 名称:wolf · 转发模式:隧道转发 · 业务VLAN:VLAN200 · 引用模板:SSID模板wolf、安全模板wolf |

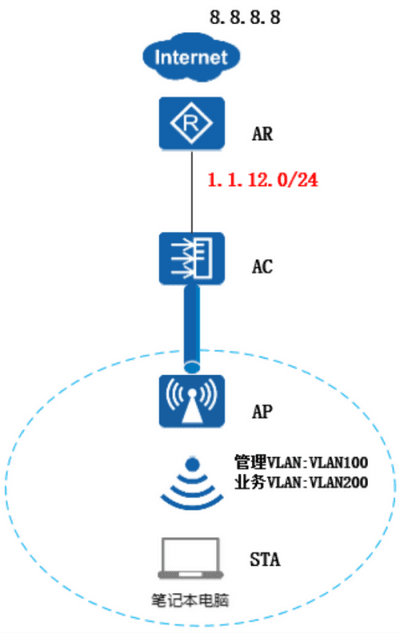

AP如图所示:

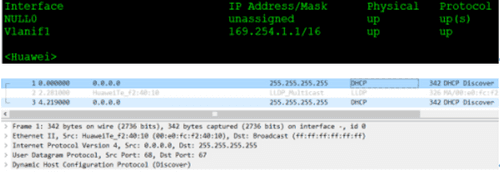

①AP自动就会向外发送dhcp discover报文;

②AP默认所有的接口都是hybrid接口;

interface GigabitEthernet0/0/0

port hybrid tagged vlan 2 to 4094

lldp dot3-tlv power 802.3at

配置步骤:

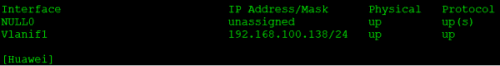

第一步:先把网做通,让AP能够通过DHCP的方式获取到地址;

注意:下联AP接口配置如下,隧道转发,下连接是access还是trunk还是hybrid无所谓,直接转发不能是access;

interface GigabitEthernet0/0/2

port link-type access

port default vlan 100

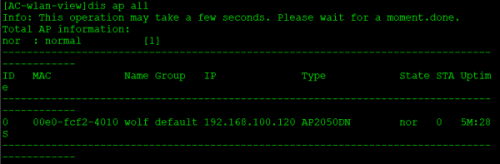

第二步:配置让AP上线,让AC能否管理AP

[AC]wlan //进入到WLAN的视图下

[AC-wlan-view]ap auth-mode mac-auth //针对AP采用MAC的认证,默认就是采用MAC的认证,也可以搞成不认证;

[AC-wlan-view]ap-id 0 ap-mac 00e0-fcf2-4010 //针对id为0的ap,采用离线导入的方式进行MAC地址的认证

[AC-wlan-ap-0]ap-name wolf //给这个AP起一个名字便于管理识别和管理

[AC]capwap source interface Vlanif 100 //在AC上指定跟AP建立CAPWAP隧道的接口地址此时就可以看到AP上线了,并且capwap的隧道成功建立。

第三步:业务配置的下发

[AC]wlan

[AC-wlan-view]regulatory-domain-profile name wolf //定义一个域管理模板

[AC-wlan-regulate-domain-wolf]country-code cn //国家码设置成中国

[AC-wlan-view]ap-group name wolf //创建一个AP组名字叫wolf,每个AP都会加入并且只能加入到一个AP组中,AP组通常用于多个AP的通用配置。

[AC-wlan-ap-group-wolf]regulatory-domain-profile wolf //将域管理模板和AP组做关联,就是AP组的设置需要按照中国的标准来

Warning: Modifying the country code will clear channel, power and antenna gain configurations of the radio and reset the AP. Continue?[Y/N]:y

[AC-wlan-view]ap-id 0

[AC-wlan-ap-0]ap-group wolf //将这个id为0的ap关联到ap-group wolf中,所有的配置和管理都是通过ap-group下发的;

Warning: This operation may cause AP reset. If the country code changes, it will

clear channel, power and antenna gain configurations of the radio, Whether to continue? [Y/N]:y

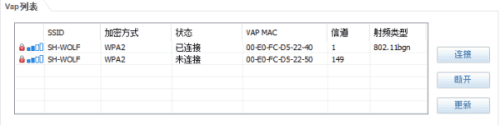

[AC-wlan-view]ssid-profile name wolf //定义ssid模板的名字

[AC-wlan-ssid-prof-wolf]ssid SH-WOLF //ssid名字为SH-WOLF

[AC-wlan-view]security-profile name wolf //定义安全模板的名字

[AC-wlan-sec-prof-wolf]security wpa2 psk pass-phrase Huawei@123 aes //配置安全策略和加密算法

[AC-wlan-view]vap-profile name wolf //定义VAP的模板为wolf

[AC-wlan-vap-prof-wolf]forward-mode tunnel //设置转发模式为隧道转发

[AC-wlan-vap-prof-wolf]service-vlan vlan-id 200 //业务vlan为200

[AC-wlan-vap-prof-wolf]security-profile wolf //关联安全模板

[AC-wlan-vap-prof-wolf]ssid-profile wolf //关联SSID模板

[AC-wlan-view]ap-group name wolf

[AC-wlan-ap-group-wolf]vap-profile wolf wlan 1 radio all //在ap-group引用VAP的模板,该VAP为WLAN1用于标识多个VAP,all标识发射三射频;

此时配置下发完成,就可以看到AP发射信号了

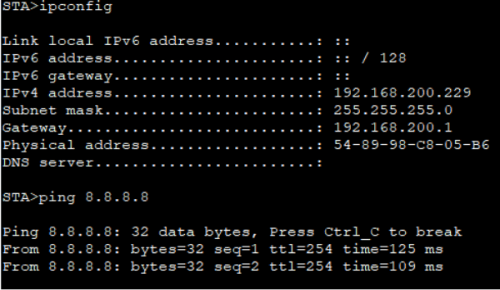

第四步:配置业务VLAN,让STA也能通过DHCP的方式获取地址,此时STA就可以访问8.8.8.8了

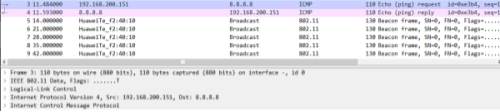

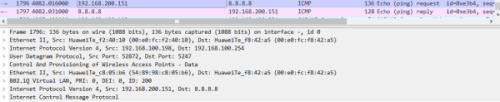

下图为AP和STA交互的无线数据帧:

下图为AP跟AC之间的交互的数据帧:

隧道模式:

第一步:STA发送无线数据帧

802.11 SMAC:STA DMAC:AC VLAN 200的MAC | SIP:STA DIP:8.8.8.8 | icmp request

第二步:AP拿到STA的数据的时候:会将802.11的数据帧转换成以太二并且封装在AP和AC建立的隧道中;

SMAC:AP DMAC:AC VLAN 100的MAC | SIP:AP DIP:AC VLAN 100 | CAPWAP | PVID:200 | SMAC:STA的MAC DMAC:AC VLAN 200的MAC | SIP:STA DIP:8.8.8.8 | icmp request

第三步:

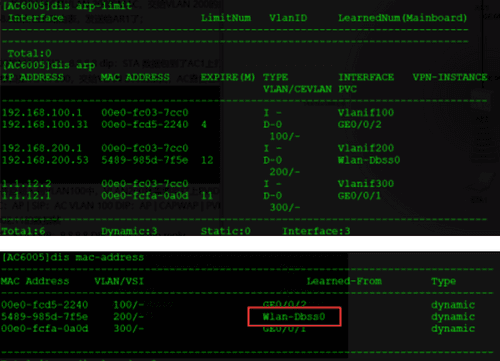

①AC接口收到数据打上相应的PVID,并且DMAC还是自己的,就交给VLAN 100的接口处理;

②继续解封装发现数据包的PVID=200,并且DMAC是VLAN 200的MAC,交给VLAN 200的接口处理;

③AC的VLAN 200发现目的地址是8.8.8.8查自己的路由表,发送给AR1了;

第四步:AR1回包

①SMAC:AR1 DMAC:AC VLAN 300的MAC | SIP:8.8.8.8 dip:STA 数据包到了AC1上打上VLAN 300的TAG,并且交给VLAN 300的接口处理;

②VLAN 300查自己的路由表,发现出接口是VLAN 200,交给VLAN 200的接口,AC查自己的ARP找到对应的MAC,并且查自己的MAC地址表找到相应的出接口,发现出接口如下:

③因为AC下联AP的接口是access接口并且划入到VLAN100中,VLAN200就需要将打上PVID=200的数据包封装到CAPWAP隧道发送给AP:

SMAC:AC VLAN 100的MAC DMAC:AP | SIP:AC VLAN 100 DIP:AP | CAPWAP | PVID:200 | SMAC:AC VLAN 200的MAC DMAC:STA | SIP:8.8.8.8 DIP:STA | icmp reply

④AP将所有的以太二的数据帧还原成802.11的数据帧

802.11 SMAC:AC VLAN 200 DMAC:STA | SIP:8.8.8.8 DIP:STA | icmp reply

HCIE培训课程咨询联系WOLFLAB实验室

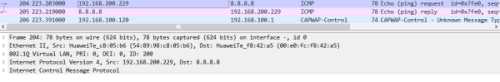

直接转发:

第一步:STA发送无线数据帧

802.11 SMAC:STA DMAC:AC VLAN 200的MAC | SIP:STA DIP:8.8.8.8 | icmp request

第二步:AP拿到STA的数据的时候:会将802.11的数据帧转换成以太二并打上PVID=200;

AP是怎样知道打上那个PVID?

就是VAP中设置的业务vlan id,AC会告知给AP;

SMAC:STA DMAC:AC VLAN 200的MAC | PVID=200 | SIP:STA DIP:8.8.8.8 | icmp request

第三步:AC后续的处理流程跟交换机就一样了,这里不做详细分析,此时出接口就是正常的接口;

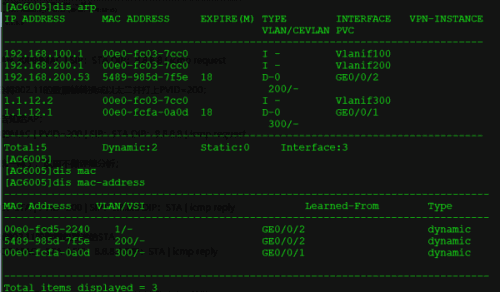

第四步:AC回包

SMAC:AC VLAN 200的MAC DMAC:STA | PVID=200 | SIP:8.8.8.8 DIP:STA | icmp reply

第五步:AP收到回包之后将以太二变成802.11的数据包发送给STA

802.11 SMAC:AC VLAN 200的MAC DMAC:STA | SIP:8.8.8.8 DIP:STA | icmp reply

直接转发注意:

①[AC-wlan-vap-prof-wolf]forward-mode direct-forward,在VAP模板中改成直接转发;

②AC连接AP的接口不能是access,必须能够接收并处理,管理VLAN100和业务VLAN的流量,因为AP直接转发是不会将STA的业务流量封装到CAPWAP隧道中的;

interface GigabitEthernet0/0/2

port link-type trunk

port trunk pvid vlan 100

port trunk allow-pass vlan 100 200

WOLFLAB官方微信:17316362402

WOLFLAB官方QQ:2569790740

华为认证HCIE培训Datacom课程循环开班,联系WOLFLAB预约免费试听!