News

发布日期:2022-05-23 浏览次数:4734 来源:WOLF-LAB(沃尔夫)实验室

CCIE培训-安全方向IOS-IPS(入侵防御系统)-WOLFLAB

官方微信:17316362402,选择沃尔夫,享受终身重认证题库免费服务!

学网络就选WOLFLAB(沃尔夫)网络实验室

IPS = Intrusion Prevention System 入侵防护系统

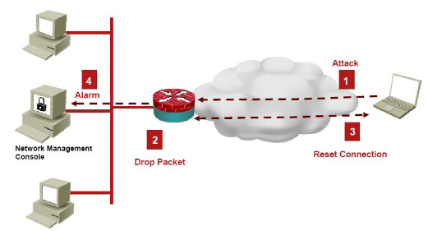

IOS IPS必须工作在inline模式下,部署在网络边界上,激活了相关signature(攻击代码库),并且关联了行为(alarm , reset , drop)。

当攻击(1)流量到达IOSIPS,检查报文代码是否匹配signature特征,触发后执行关联行为(2)drop(4)alarm(3)reset 。

体现出主动性。对比ACL则只能被动防御(IPS主动reset连接)

IOS IPS特性:

1. 路由架构之上做IPS检测

2. 对网络资产的保护

3. (基于软件的)在线深度包检测 ——较消耗资源

4. 与硬件IPS使用相同的signature代码库,代码库可以单独升级,也可自定义

5. 可单独为每一个signature关联行为

6. 并行signature扫描

7. 可以基于ACL

Signature Micro Engines

1. IOS IPS用SME, 而IPS Applience用的是SE, 用于对海量signature的归类管理

2. 每种引擎都是为了监控某种协议来设计的, 定义了一系列的合法参数范围。

3. SME用来监控特定协议的恶意活动

4. 在一个SME内,用全部signature做并行检测所有数据包

5. 12.4(4)T以后有15个SME

6. 此外还有一个OTHER engine包含一些固化的signature

内置signatures

1. 12.4(15)T之后内置sig换成5.x格式,老格式不再支持

2. 从网站下载sig文件 (IOS-Sxxx-CLI.pkg)——可以用cisco.com的公钥来验证文件真实性

//目前最新的是IOS-S736-CLI.pkg , 下载地址software.cisco.com , 下载分类为:

Security

Network Security

Integrated Threat Control

Cisco IOS Intrusion Prevention System Feature Software

signature Actions

1. Alarm告警发送使用syslog协议和SDEE(安全设备事件交换Security Device Event Exchange,基于http/https)

2. Reset只能用于面向连接的协议,向两端分别发送reset

3. Drop丢弃

4. 可以用“基于攻击者源IP的deny”, BAN IP一定时间,时间可设置

5. 也可以用“基于特定flow的deny”,只阻止对应的TCP流,其他会话不阻止

IOS-IPS的部署 :部署在边界

部署时需要考虑的问题:

1. SME是软件处理,相当消耗资源

2. 定期更新signature

基本配置:

1. flash内创建目录 (option)

mkdir flash:/ips //创建目录

2. 创建策略

ip ips name MYIPS

3. 指定IPS配置文件存储路径

ip ips config location flash:ips

4. 配置sig分类 (需要的才打开,其他都关掉)

ip ips signature-category

category all

retired true //true表示yes form , retire(关闭)

category dos //dos相关的signature

retired false //false表示no form

exit

exit

confirm

实验

(1)将IOS-S416-CLI.pkg和realm-cisco.pub.key.txt 拷到test-PC,用3cdaemon开TFTP

(2)R2通过TFTP下载这两个文件

注意拷贝前询问是否erase的问题

more realm-cisco.pub.key.txt 直接复制粘贴内容到命令行,录入公钥

(3)启用IOS IPS,定义名称,开关分类

ip ips name IOSIPS

ip ips config location flash:

ip ips signature-category

category ? //有16个

category all

retired true //默认全打开,先全部关掉

category dos icmp_floods

retired false

(4)调用到接口

int f0/0

ip ips IOSIPS in //可以看到开启了13个引擎中的一个,共有3个sig

show ip ips signatures count //看到当前打开的sig数量,有编译,没激活

dir flash: //看到多个xml的配置文件

(5)将PKG文件加载

copy flash:IOS-S416-CLI.pkg idconf //配置文件生成后还需要装载

show ip ips signatures count //启用了很多

(6)调整单一singnature状态

show ip ips signatures sigid 2004 subid 0 //对应ICMP echo

En列 N* 表示没启用也没上岗

cmp列 Nr 表示因为没上岗所以也没编译

Action列 A 表示动作是Alert

Sev列 Severity[səˈvɛrɪti] 严重级别 INFO = informational 6级

Trait列 告警审计次数 0

EC列 事件计数 0

AI列 alert 告警间隔 0 不限制

GST 全局汇总门限 200

SI 汇总间隔 30

SM 汇总模式 FA = fire all 每次触发都告警

SW 交换攻击者源目 N 关闭

SFR sig真实度评价 100 表示只要触发了就100%是恶意

Rel 发布版本

ip ips signature-definition

signature 2004 0

status

enabled true

status

retired false

exit

exit

confirm

ip ips notify log //选择激活syslog还是SDEE发送告警

R1 ping R3 , R2产生告警,风险评分25

(7)基于ACL做IPS检查

ip ips name IOSIPS list IPS-ACL

ip access-list ext IPS-ACL

deny ..... //deny的流量不检测

permit ..... //permit的流量要检测

(8)监控

IOS IPS支持两种方式的事件通告,

syslog方式下通过syslog协议将alert信息推到syslog server(主动推)

而 SDEE方式下,IPS将事件保存在数据库中,等待网管机来读取(等人取)

SDEE已经成为通用标准,可以使用HTTPS也可以HTTP传送

(9)配置SDEE:

ip ips notify SDEE

ip https server

ip http server //必须开启一个

ip sdee subscriptions 允许多少个网管并发来抓

ip sdee messages 允许本地存多少message信息

ip sdee alerts 允许本地存多少alert信息

show ip sdee all

默认存200个alert , 200个message ,1个并发

(10)配置syslog

ip ips notify log

logging trap notifications

logging x.x.x.x // logging host x.x.x.x一样

CCIE培训,安全方向循环开班,联系WOLFLAB网络实验室,预约免费试听