News

发布日期:2023-06-12 浏览次数:3858 来源:赵顺杰

CCNP培训EI RS方向-园区网端口安全技术和VACL的配置实验演示

WOLFLAB官方微信:17316362402,关注【WOLF-LAB】网络实验室,了解思科认证CCNP培训课程!

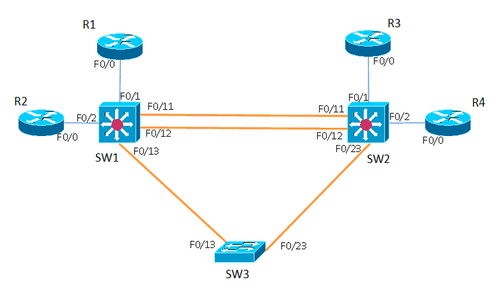

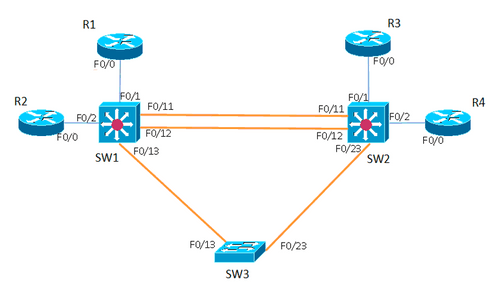

思科认证CCNP培训课程-SW1-SW3之间都为Trunk链路,SW1,SW2连接路由器的接口都为Access接口

R1: 192.168.1.1/24

R2: 192.168.1.2/24

R3: 192.168.1.3/24

R4: 192.168.1.4/24

Port-Security

SW1(config)#interface F0/1

SW1(config-if)#switchport port-security //开启接口的端口安全

SW1#show port-security interface f0/1 //查看接口的端口安全情况

SW1#show port-security interface f0/1 address //查看接口上学习到的mac地址

触发端口安全的惩罚

R1(config)#interface f0/0

R1(config-if)#mac-address a.a.a

SW1的F0/1接口由于默认情况下开起了端口安全的接口最多学习到一个mac地址,如今由于R1更改了mac,导致超过了mac地址的限额,默认端口安全的惩罚方式是将接口置为异常不可用状态,需要手动翻动物理接口才能恢复

SW1(config)#errdisable recovery cause psecure-violation//开启由于端口安全导致接口不可用的自动恢复,默认300s

SW1(config)#errdisable recovery interval 30 //将自动恢复时间更改为30s

修改接口最大学习的mac地址数量

SW1(config)#switchport port-security maximum 3 //使得接口最多可学习3个mac地址

手工绑定MAC地址

SW1(config)#interface F0/1

SW1(config-if)#switchport port-security mac-address b.b.b 手工绑定mac b.b.b在此接口上

SW1#show port-security interface f0/1 address //查看接口上学习到的mac地址

更改惩罚方式为protect

SW1(config)#interface F0/1

SW1(config-if)#switchport port-security violation protect //更改惩罚方式为保护方式(偷偷过滤流量,不提醒)

R1(config)#interface F0/0

R1(config-if)#mac-address c.c.c

R1(config-if)#mac-address d.d.d //通过更改mac地址超出限额

R1#ping 192.168.1.2 //测试连通性

更改惩罚方式为restrict

SW1(config)#interface F0/1

SW1(config-if)#switchport port-security violation //更改惩罚方式为保护方式(过滤流量,提醒,报log)

R1#ping 192.168.1.2 //测试连通性

更改老化时间或老化类型

SW1(config)#interface F0/1

SW1(config-if)#switchport port-security aging type absolute //绝对老化,默认,老化时间自动计时,到时间则从表象删除

SW1(config-if)#switchport port-security aging type inactivity//相对老化,等流量停止开始计时,到时间则从表象删除

SW1(config-if)#switchport port-security aging time 1 //将老化时间更改为1分钟,默认0,与mac地址表的老化时间一致.

Sticky

SW1(config)#interface F0/1

SW1(config-if)#switchport port-security mac-address sticky //直接将自动学习到的mac地址作为命令行保存在接口底下

SW1#show run int f0/1

VACL:可以利用VACL解决相同VLAN或是指定VLAN的数据流量过滤

SW1(config)#ip access-list standard WOLF

SW1(config-std-nacl)#permit 192.168.1.1 //使用标准ACL匹配上所有R1的流量

SW1(config)#vlan access-map WOLF 10 //创建VACL,名为WOLF,进程10

SW1(config-access-map)#match ip address WOLF //匹配所写的WOLF的ACL

SW1(config-access-map)#action drop //执行丢弃操作

SW1(config)#vlan access-map WOLF 20 //放行其它所有流量

SW1(config)#vlan filter WOLF vlan-list all //针对于所有VLAN生效.

测试

R1#ping 192.168.1.2

或

SW1(config)#mac access-list extended MACL

SW1(config-ext-macl)#permit host d.d.d any //匹配之前R1去往所有目的的流量

SW1(config)#vlan access-map WOLF 10 //创建VACL,名为WOLF,进程10

SW1(config-access-map)#match mac address MACL //匹配所写的MACL的MACL

SW1(config-access-map)#action drop //执行丢弃操作

SW1(config)#vlan access-map WOLF 20 //放行其它所有流量

SW1(config)#vlan filter WOLF vlan-list all //针对于所有VLAN生效.

测试

R1#ping 192.168.1.2

注意,在mac地址层面的VACL只能过滤掉ARP,如果已有mac地址的话,已知单播则无法过滤

思科认证CCNP培训课程-PVLAN见另一文档

WOLFLAB官方微信:17316362402

WOLFLAB官方QQ:2569790740

我们提供CCNA|CCNP|EI CCIE;HCIA|HCIP|HCIE Datacom|VMware等培训课程