News

发布日期:2023-06-14 浏览次数:5217 来源:杨广成

安全CCIE培训考试理论技术笔记SSL VPN基础原理与配置演示

WOLFLAB官方微信:17316362402,关注【WOLFLAB】实验室,了解思科安全CCIE培训Security课程!CCNA、CCNP、CCIE循环开班,联系网站客服预约免费试听!

安全套接层(SSL)是由Netscape Communication(网景)公司于1990年开发,用于保障

WWW通讯的安全。主要任务是提供私密性、完整性和身份认证。

Transport Layer Security(TLS)标准协议由IETF于1999年颁布,整体来说TLS非常类似于

SSLv3,只做了少量修改。

思科安全CCIE培训-SSLVPN的特点:

(1)可以不需要预装客户端软件(支持基于网页的应用)

(2)使用标准的网页浏览器即可建立VPN连接

(3)使用浏览器拥有的SSL技术提供数据私密性、完整性校验和源认证

(4)也支持通过客户端程序建立VPN,支持所有基于IP的应用

(5)客户端可以通过多种方式下载,如:连接时在线下载,通过java activeX或者exe文件 分发。

(6)为连接互联网的系统灵活的建立VPN连接,不管这个系统是否被公司管理。

(7)在任何地点都能轻松的穿越防火墙和网络。

思科安全CCIE培训-SSL VPN的访问模式:

(1)无客户端模式(7层加密): 无客户端模式提供了安全的web资源访问和基于web内容的访问,例如:互联网访问,数据 库和在线的基于web的工具。无客户端模式使用(CIFS Common Internet File System)提 供远程文件共享。无客户端模式受限于web-based的内容(默认http/https/cifs)

(2)瘦客户端(7层加密)(也叫做port forwarding):

瘦客户端提供TCP服务的远程访问,例如:POP3,SMTP,IMAP,Telnet和SSH运用。瘦

客户端是在SSLVPN会话建立的时候通过JAVA程序的方式动态下载的。这种模式增强了网页 游览器的加密功能。

(3)客户端(3层加密)(也叫tunnel mode或者full tunnel client): 客户端模式提供了广泛的应用程序支持(毕竟提供了IP可达),厚客户端软件SVC软件或者 Cisco anyconnect VPN软件在VPN服务器上动态下载。这种模式提供了轻量级的,中心管 理并且易于使用的SSL VPN隧道软件,实现了三层的完整访问支持任何应用。

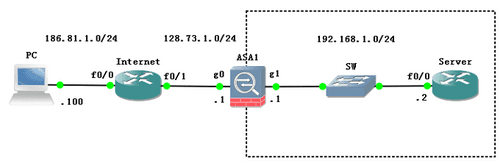

SSLVPN 基本实验: 通过一个实验场景来认识SSLVPN的基本配置,需求如下:

(1)ASA1担当总部边界的SSLVPN服务器,PC模拟远程用户

(2)PC一开始未安装anyconnect客户端,需要先通过浏览器登录到SSLVPN在线安装客户 端,然后拨入VPN,访问到总部内网的服务器资源。

(3)PC同时仍然要可以正常访问Internet资源

第一步,初始化ASA接口

ciscoasa(config)# int g0

ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# ip address 128.73.1.1 255.255.255.0

ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit ciscoasa(config)# int g1 ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# ip address 192.168.1.1 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# exit

ciscoasa(config)# route outside 0 0 128.73.1.254

第二步,开启SSLVPN功能,在outside口接受连入请求

ciscoasa(config)# webvpn

ciscoasa(config-webvpn)# enable outside

INFO: WebVPN and DTLS are enabled on 'outside'.

第三步,上传后续要推送给用户的客户端安装包,并加载

copy tftp: disk0: (dir命令查看模拟器中已经有这个文件了,可以略过上传步骤)

将思科网站下载到的pkg包传到ASA存储卡中,如: anyconnect-win-3.0.0629-k9.pkg

ciscoasa(config-webvpn)# anyconnect image disk0:/anyconnect-win-3.0.0629- k9.pkg

ciscoasa(config-webvpn)# anyconnect enable

第四步,定义地址池(用于给用户分配唯一地址)

ciscoasa(config)# ip local pool SSLPOOL 192.168.2.1-192.168.2.254

地址池选择原则:(1)空闲地址(2)总部内网设备可路由

第五步,创建用户账号

ciscoasa(config)# username user1 password cisco

第六步,创建组策略,并将用户关联到组 ciscoasa(config)# group-policy GROUP1 internal ciscoasa(config)# group-policy GROUP1 attributes

ciscoasa(config-group-policy)# address-pools value SSLPOOL

ciscoasa(config-group-policy)# exit ciscoasa(config)# username user1 attributes ciscoasa(config-username)# vpn-group-policy GROUP1

第七步,仅使用客户端模式(不使用“无客户端模式”)

ciscoasa(config)# group-policy GROUP1 attributes

ciscoasa(config-group-policy)# vpn-tunnel-protocol ssl-client

第八步,测试PC发起访问

(1)PC打开浏览器,输入https://128.73.1.1

(2)使用user1/cisco账号登录

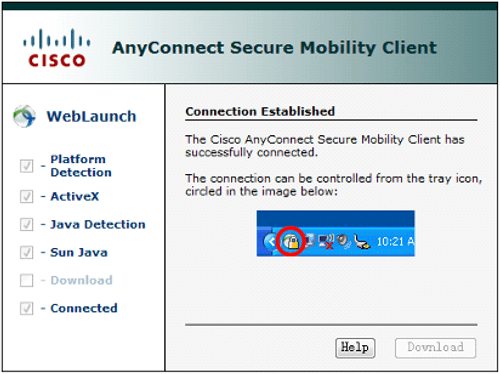

(3)自动跳转到在线下载界面,检测PC是否具备ActiveX或Java环境,以推送安装 anyconnect客户端,期间可能会多次询问是否信任证书(如果安装了合法证书则不会),最 后anyconnect安装好,VPN也连接成功,看到如下图:

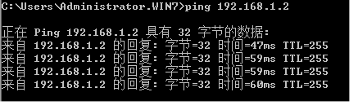

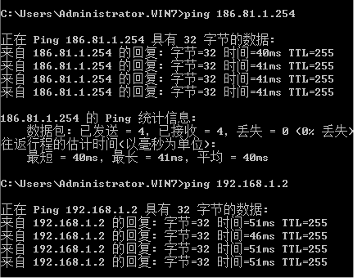

此时PC已经可以通过SSLVPN访问到总部内网服务器。

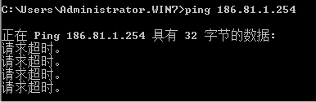

但是无法正常访问Internet

原因是SSLVPN默认对所有流量加密,即便是PC访问Internet(而不是总部内网)的流量,

也被加密发送到了总部ASA1,但ASA1没有对地址池地址段配置NAT,因此无法正常访问

Internet。

解决办法是: “隧道分割”(Split-Tunnel),通过策略实现只有需要通过VPN加密发送 的,才加密,其他不加密,正常从公网接口发送。

第九步:配置隧道分割策略

ciscoasa(config)# access-list SPLIT permit ip 192.168.1.0 255.255.255.0 any

//隧道分割列表定义时,以服务器内网地址段为源,目的忽略。推送到客户端会自动反向, 凡是permit的表示要加密的,deny的表示不加密。

ciscoasa(config)# group-policy GROUP1 attribute

ciscoasa(config-group-policy)# split-tunnel-network-list value SPLIT //调用列表 ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified //满足列表的才加 密

第十步,PC断开SSLVPN,重新拨入

因为客户端已经装好,就不用再通过浏览器拨号,直接用客户端即可。

总部内网通过VPN访问, Internet通过公网直接访问均可以成功。

WOLFLAB官方微信:17316362402

WOLFLAB官方QQ:2569790740

我们提供CCNA|CCNP|EI CCIE;HCIA|HCIP|HCIE Datacom|VMware等培训课程

思科安全CCIE培训了解联系WOLF-LAB!